BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%

(Autorretrato, Van Gogh)

Prólogo: Desde el incidente de bZx, los préstamos rápidos se han vuelto poco a poco familiares para todos. ¿Qué pasaría si se realizara un ataque de gobernanza a Maker utilizando préstamos flash? Antes de los préstamos flash, el costo de lanzar un ataque de gobernanza era muy alto y se podría adoptar una estrategia de crowdfunding Con los préstamos flash, siempre que haya suficiente ETH en el grupo de liquidez, se puede lanzar un ataque de gobernanza en Maker, lo que tomaría retirar todos los activos de Maker, la garantía y emitir un nuevo Dai. Basándose en esta posibilidad, Maker decidió formular un nuevo contrato de gobernanza y lanzó una votación hoy para introducir un retraso para evitar ataques de gobernanza en el sistema. La aparición de los préstamos flash ha presentado requisitos más altos para la seguridad de DeFi. Además, Blue Fox Notes descubrió que el MKR en el grupo actual de uniswap se ha reducido considerablemente, y 16 000 MKR se han reducido a más de 4000 MKR. A juzgar por la situación actual, existe una alta probabilidad de que los grandes jugadores se retiren para evitar ser explotado por los atacantes. El autor de este artículo, Dominik Harz, fue traducido por "JT" de la comunidad "Blue Fox Notes".

Resumen

Sin retrasar el nuevo contrato de gobierno, con un préstamo rápido, tiene la oportunidad de robar toda la garantía de Maker (alrededor de $ 700 millones) y emitir cualquier cantidad de nuevos Dai.

Cualquiera puede realizar el ataque, solo necesita pagar tarifas de transacción (unos pocos dólares) y no necesita tener ningún MKR.

Si Maker no introduce un retraso antes de que la liquidez del grupo de préstamos flash supere el umbral, casi no hay posibilidad de prevenir el ataque.

Nos comunicamos con Maker el 8 de febrero de 2020 y los contactamos el 14 de febrero de 2020 para analizar nuestros hallazgos.

Maker está al tanto del vector de ataque y realizará una votación a las 12 p. m. PST (Blue Fox Notes: Pacific Standard Time) este viernes (es decir, hoy) para prevenir el ataque.

Introducción

Maker y su moneda estable Dai son los proyectos más populares en Ethereum DeFi, con aproximadamente $ 700 millones bloqueados en sus contratos inteligentes. (Nota de Blue Fox: actualmente alrededor de 600 millones de dólares estadounidenses, relacionados con las fluctuaciones de precios de ETH) El protocolo Maker se basa en el proceso de gobernanza codificado en el contrato inteligente. Los titulares de tokens MKR pueden votar para reemplazar el contrato de gobierno existente. El número de votos es proporcional al número de MKR. MKR tiene un volumen total de tokens de 987 530, con carteras o contratos seleccionados que contienen una cantidad significativa de tokens:

Contrato de Gobernanza Maker: 192,910 MKR

Fundación Maker: 117,993 MKR

a16z: 60 000 MKR

0xfc7e22c6afa3ebb723bdde26d6ab3783aab9726b: 51,291 MKR

0x000be27f560fef0253cac4da8411611184356549: 39 645 MKR

Tenga en cuenta: el contrato de gobierno de Maker contiene tokens MKR para varias entidades

Ataque a la gobernanza

En un artículo de diciembre de 2019, Micah Zoltu señaló cómo atacar el contrato de gobierno de Maker. (Notas de Blue Fox: para obtener más información, consulte "Ataque de gobernabilidad de MKR: convertir $ 20 millones en $ 340 millones en 15 segundos, ¿es posible?"). La idea básica es acumular suficientes tokens MKR y reemplazar el contrato de gobierno existente con el contrato de gobierno del atacante, es decir, un contrato de gobierno malicioso. Un contrato de gobierno malicioso podría permitir que un atacante tome el control total del sistema, retire todas las garantías del sistema y emita cualquier cantidad de nuevos Dai al mismo tiempo.

Empresa de seguridad: se transfirieron más de 110 millones de USDC de Circle a Alameda Research Direcciones relacionadas: noticias del 17 de noviembre, según los datos de monitoreo de Paidun, recientemente se transfirieron más de 110 millones de USDC de Circle a direcciones relacionadas con Alameda Research. [2022/11/17 13:15:21]

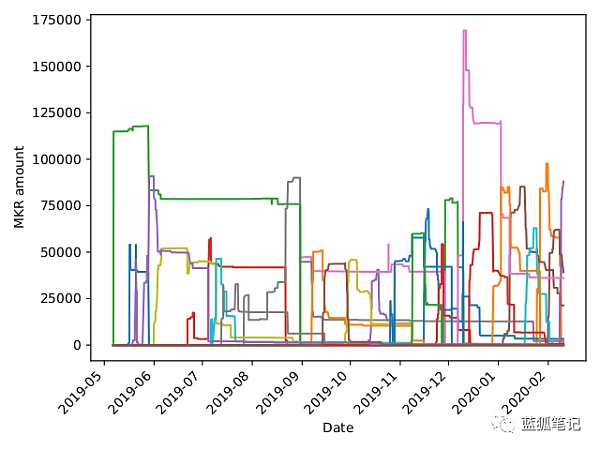

Para reducir la cantidad de tokens MKR requeridos, propone realizar el ataque al votar sobre el nuevo protocolo de gobierno. Actualmente, 192,910 MKR están bloqueados en el contrato de gobierno. Sin embargo, si se supone que dos o tres contratos votan en paralelo con asignaciones de tokens similares, el atacante necesitará menos tokens. Como se muestra a continuación, esta situación ha ocurrido a menudo en el pasado:

Vote por "Contrato de gobernanza de creadores"

Vote por "Contrato de gobernanza de creadores"

La estrategia de ataque más obvia es financiar colectivamente los tokens MKR requeridos a través de contratos inteligentes y distribuir los beneficios correspondientes a cada participante después de la victoria. Sin embargo, es probable que un atacante necesite acumular alrededor de 50 000 tokens MKR para tener la oportunidad de lanzar un ataque en el sistema sin que Maker se dé cuenta.

Una nueva y valiente táctica de ataque: Préstamos rápidos

Sin embargo, si consideramos el uso de préstamos flash, podemos olvidarnos por completo de acumular tokens MKR. Los préstamos flash son un concepto bastante nuevo, por lo que podemos dar una breve explicación. (Nota de Blue Fox: para flashloan, consulte el artículo anterior "Crypto Flash Loan: A Magical New Invention of Internet Currency")

En general, uno tiene que proporcionar garantías para obtener un préstamo en DeFi. Por ejemplo, en Maker, Alice toma prestado Dai depositando ETH. Esto es necesario porque opera bajo un sistema donde las identidades débiles y los agentes toman decisiones económicamente racionales.

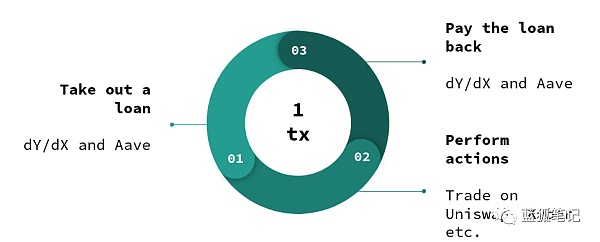

Flash Loans elimina estos requisitos porque solo ocurre en una sola transacción:

*Alice toma un préstamo de un proveedor de liquidez de préstamo flash (como en Aave o dYdX)

*Alice realiza alguna operación (por ejemplo, arbitraje en Uniswap, Fulcurm, Kyber, etc.)

*Alice paga el préstamo rápido y los intereses

El préstamo flash se ejecuta en tres pasos en una sola transacción

El préstamo flash se ejecuta en tres pasos en una sola transacción

Los préstamos flash funcionan porque así es como está diseñado Ethereum EVM: si en algún momento durante esta transacción falla el préstamo flash, se revierte toda la transacción.

Por lo tanto, Alice puede correr el riesgo del préstamo, es decir, si no puede pagar el préstamo, nunca correrá el riesgo. Los proveedores de liquidez también ganan: solo prestarán los fondos de Alice si ella puede pagar el préstamo.

Arbitraje o manipulación del oráculo usando préstamos flash

El 14 y el 18 de febrero, dos incidentes relacionados con préstamos flash provocaron que bZx suspendiera su plataforma. En la primera transacción, un préstamo flash generó una ganancia de 1193 ETH, unos 298 250 dólares. La operación se ejecutó mediante un contrato inteligente, abriendo una posición corta en wBTC en Fulcrum. En la misma transacción, la transacción obtuvo un préstamo de wBTC de Compound y negoció el wBTC en el grupo de reserva Uniswap de kyber, lo que provocó un gran deslizamiento y, en última instancia, también redujo el precio de Fulcrum. Para obtener más información, consulte el análisis de bZx y peckShield. (Blue Fox Notes: también puede consultar el artículo anterior de Blue Fox Notes "Revelation of the bZx Incident")

De igual forma, un segundo incidente ocurrió el 18 de febrero, en el que el “atacante” ganó 2.378 ETH (aproximadamente $600.000) en esta transacción. La transacción involucró inicialmente el préstamo de 7500 ETH para tomar una posición larga en el USD de Synthetix. (Nota de Blue Fox: los pasos generales del ataque son los siguientes: 1. Prestar 7500 ETH a través de un préstamo flash; 2. Intercambiar 3517 ETH en Synthetix por 940 000 dólares estadounidenses de sUSD, y el precio de sUSD es de aproximadamente 1 dólar estadounidense en este momento. 3. Usar 900 ETH comprados en USD en Kyber y Uniswap, elevando el precio de USD hasta $2 4. Pedir prestados 6796 ETH al prometer USD, la razón por la que se pudo pedir prestado tanto ETH con los 940 000 USD anteriores fue porque el el precio del sUSD se elevó a $ 2 dólares estadounidenses, es decir, una garantía equivalente a un valor de 1,88 millones de dólares estadounidenses 5. Utilice los 6796 ETH prestados y los 3083 ETH restantes para pagar el préstamo flash de 7500 ETH, luego serán 6,796+3,083-7500=2,379 ingresos ETH)

Manipulación de Oracle para reducir la liquidez requerida

Para algunos ataques, podemos suponer que 50 000 MKR son suficientes. Aunque la cantidad de tokens requeridos en la práctica puede ser mayor, los préstamos rápidos pondrían en riesgo la seguridad de Maker, si no fuera por los retrasos en la gobernanza. En un enfoque ingenuo, un atacante podría obtener un préstamo rápido para comprar tokens de 50,000 MKR.

Al tipo de cambio actual, el atacante necesita alrededor de 485.000 ETH para comprar MKR, ya que solo un intercambio, Kyber, tiene suficiente. Sin embargo, el atacante también puede comprar MKR en múltiples intercambios, comprando 38 000 MKR de Kyber, 11 500 MKR de Uniswap y 500 MKR de Switcheo, lo que requiere un total de 378 940 ETH. Este número sigue siendo alto, pero se ha reducido en casi 100 000 ETH.

Los atacantes pueden usar estrategias de manipulación de Oracle para reducir efectivamente el precio de MKR en Kyber y Uniswap. Estos son los dos mayores proveedores de MKR y parecen ser vulnerables a la manipulación de precios de Oracle. Se necesita más análisis para determinar cuánto más bajo puede ser el precio de MKR. Sin embargo, con tokens menos líquidos como wBTC, el atacante pudo manipular el tipo de cambio en aproximadamente un 285 %.

Obtener suficiente liquidez

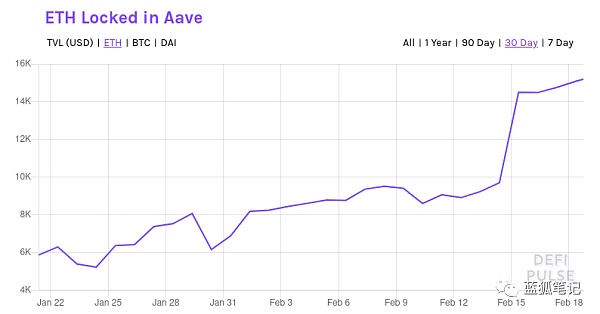

ETH bloqueado en Aave

ETH bloqueado en Aave

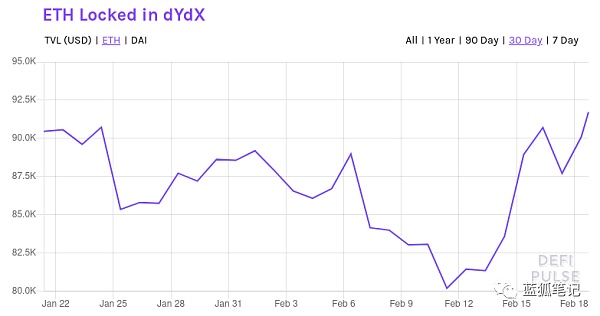

Incluso con la manipulación del oráculo, se requiere una gran cantidad de ETH para realizar un ataque a Maker. Sin embargo, un atacante puede aumentar su liquidez al hacer dos préstamos rápidos en la misma transacción. Aave y dYdX solo permiten un solo préstamo flash en una transacción para protegerse de los ataques de reingreso. Sin embargo, un atacante puede prestar ETH de estos dos protocolos diferentes en la misma transacción.

Así, a partir del 18 de febrero, el atacante tenía un fondo de 90 000 ETH en dYdX y un fondo de 17 000 ETH en Aave. Por lo tanto, con la liquidez actual, el atacante puede obtener un total de alrededor de 107 000 ETH en préstamos de dYdX y Aave, e intentar usar el ETH prestado para manipular el precio de los tokens MKR, y así obtener suficientes tokens MKR para reemplazar el Make actual. contrato de gobierno.

Para que este método tenga éxito, el atacante debe poder reducir el precio MKR promedio al menos 3,54 veces. Alternativamente, el atacante podría esperar a que dYdX y Aave aumenten sus fondos de liquidez. Dado que la tasa de crecimiento actual del fondo de liquidez para ambos protocolos es de alrededor del 5%, parece poco probable que este ataque sea posible dentro de dos meses.

¿Ataque combinado?

Obviamente, es posible combinar los dos métodos de crowdfunding y préstamos flash. Utilizando los ~107 000 ETH actualmente disponibles, se pueden obtener aproximadamente 10 800 MKR de Kyber. De esta forma, la cantidad de MKR de crowdfunding requerida para múltiples atacantes se redujo de 50 000 a 39 200. En una encuesta informal de Twitter, parece que algunas personas están realmente interesadas en este tipo de ataque:

También tenga en cuenta: los cuatro principales titulares de cuentas (en realidad, 5, pero sin tener en cuenta el contrato de gobierno actual de Maker) pueden llevar a cabo el ataque sin financiación colectiva.

No hay tiempo para esperar.

Una vez que se obtiene suficiente liquidez (con o sin una combinación de manipulación de Oracle) a través del flash pool, cualquiera puede hacerse cargo del contrato de gobierno de Maker. Cuando los fondos del fondo de liquidez alcanzan este umbral, una vez que los Makers comienzan a votar, los Makers deben asegurarse de que se distribuyan la menor cantidad posible de tokens MKR. Si en algún momento durante este proceso de votación, se permite la distribución de MKR para explotar esta vulnerabilidad, entonces se podría retirar cualquier garantía.

El atacante podría quitar $ 700 millones en garantía ETH e imprimir nuevos Dai a voluntad. Este tipo de ataque se extenderá a todo el campo DeFi, porque Dai se usa como activo colateral en otros protocolos. Además, los atacantes podrían usar el nuevo Dai para intercambiar otros tokens por valor de 230 millones de dólares.

Contramedidas

Maker debería desarrollar un nuevo contrato de gobernanza para evitar que los préstamos flash ataquen su sistema. Específicamente, los nuevos contratos de gobierno deberían poder ser auditados por la Fundación Maker en busca de código malicioso, con tiempo suficiente para reaccionar. Como mínimo, los nuevos contratos de gobernanza no deben aplicarse en una sola transacción. De esta manera, el atacante no puede beneficiarse del ataque, lo que resulta en la imposibilidad de pagar el préstamo flash. Si el atacante no puede pagar el préstamo flash, el ataque no ocurrirá.

Maker votará sobre dichos contratos el viernes 21 de febrero de 2020 a las 12 p. m. PST. Recomienda activar el Módulo de seguridad de gobierno (GSM) en el contrato y prevenir tales ataques de préstamos rápidos.

------

Advertencia de riesgo: todos los artículos de Blue Fox Notes no se pueden utilizar como consejos o recomendaciones de inversión. La inversión es riesgosa. La inversión debe considerar la tolerancia personal al riesgo. Se recomienda realizar una investigación profunda del proyecto y tomar cuidadosamente sus propias decisiones de inversión.

Tags:

En la madrugada de esta mañana, BTC experimentó una vez más un mercado en cascada.La caída de $ 10,200 a $ 9,300 a casi $ 900 tomó solo una hora.De hecho, el precio de Bitcoin fluctuó alrededor de $10.

Según los informes de Bitcoinist, Fortress Investment Group (en lo sucesivo.

A medida que el mercado de las criptomonedas se calienta, también lo hace el entusiasmo de los piratas informáticos.Si el incidente "robado" de la billetera bitcoin de Peter Schiff.

(Autorretrato, Van Gogh) Prólogo: Desde el incidente de bZx.

El 14 de febrero, 01 Finance and Economics, 01 Think Tank.

Autora: Helen Partz | Compilador: MayaLas caras nuevas incluyen las Naciones Unidas, China Construction Bank, Square y másLa lista Forbes 2020 Blockchain Top 50 se publicó el 19 de febrero.

El precio de BTC acaba de sumergirse. Una vez cayó de más de $ 9900 a un mínimo de $ 9580 y se está recuperando. Volvió a caer para probar el soporte del promedio móvil de 30 días. En términos de gráficos técnicos.