BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%

Por | Shiva Sai Kumar B.

Traducción | Salsa Huo Huo, Editora | Carol

Producido | Blockchain Camp (ID: blockchain_camp)

La tecnología de cifrado hace que la tecnología blockchain sea más poderosa y se destaque gradualmente de otras tecnologías. La criptografía utiliza principios y métodos matemáticos avanzados para transmitir y almacenar datos.Este método de almacenamiento requiere que solo el receptor de datos lea y procese los datos.

"El cifrado es el concepto central de la criptografía: codifica un mensaje de tal manera que 'nadie más que el destinatario puede descifrarlo', y evita que los espías espíen los datos porque el formato del mensaje es incomprensible para los demás".

Comencemos con una introducción rápida al cifrado. César utilizó por primera vez un cifrado César para cifrar sus mensajes: el texto sin formato se cifraba en texto cifrado y se enviaba a través de un canal de comunicación sin que ningún intruso pudiera leer y comprender el texto intermedio. Cuando se recibe en el lado del receptor, el texto cifrado se descifra a texto sin formato.

Dos tipos de técnicas de cifrado:

1. Criptografía simétrica cifrado simétrico

2. Criptografía asimétrica Cifrado asimétrico

Wan Hui: No ponga monedas en MetaMask a menos que quiera venderlas de inmediato: Dovey Wan, socia fundadora de Primitive Ventures, dijo en Weibo que los libros de monedas fuertes en sus manos pueden haberse duplicado muchas veces. . Si no es una moneda que se va a vender de inmediato, no la ponga en MetaMask (si es un gran intercambio centralizado, está bien), mi operación es importar la "clave pública" de Trezor o Ledger a Metamask , flujo altamente autorizado La parte del fondo se coloca en la propia dirección de Metamask, y la moneda fuerte que debe mantenerse durante un período de tiempo se coloca en una billetera fría que se sincroniza con la clave pública de Metamask, que puede garantizar la seguridad de la moneda. La seguridad de la especulación monetaria es la primera. [2020/8/30]

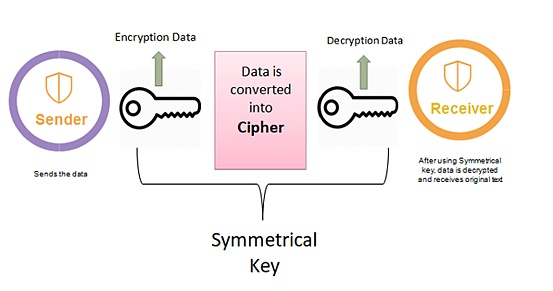

Cifrado simétrico

El cifrado simétrico es lo mismo que el cifrado César, utilizando una sola clave para cifrar y descifrar datos. Para entender mejor este proceso, visualizo este proceso como el siguiente diagrama:

Pero el cifrado simétrico también tiene fallas.

Tanto el emisor como el receptor deben utilizar la misma clave. También es posible usar la misma clave, pero uno de los problemas es ¿cómo podemos asegurarnos de que la clave no sea interceptada por intrusos mientras se comparte la clave?

Supongamos que queremos utilizar tecnología de encriptación simétrica para transmitir datos y asegurarnos de que los datos no sean interceptados por otros, entonces debemos compartir la clave con el receptor. Si el destinatario vive cerca, podemos darle la clave directamente en un sobre u otro medio fuera de línea, pero ¿y si el destinatario es de otro estado o de otro país? En este caso, la tarea de enviar la clave se vuelve muy difícil, por lo que para superar este problema se utiliza otra técnica llamada "cifrado asimétrico".

Es esta técnica de encriptación asimétrica la que usamos en la tecnología blockchain.

La tecnología de encriptación asimétrica hace que el mecanismo de la tecnología blockchain sea más robusto y resuelve las desventajas de la tecnología de encriptación simétrica.

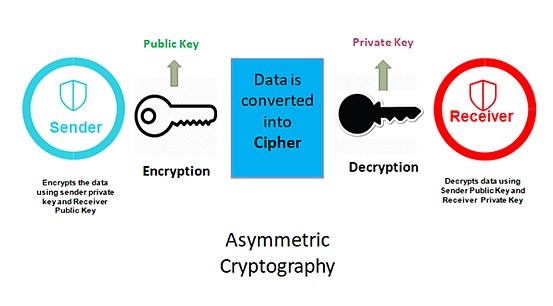

"El cifrado asimétrico es un poco más complicado que el cifrado simétrico. La principal diferencia entre los dos es que el cifrado simétrico usa una clave compartida para descifrar los datos, y el cifrado asimétrico usa un par de claves para descifrar los datos".

Un par de claves consta de dos partes: una clave pública y una clave privada.

Tomemos Gmail como ejemplo, suponiendo que necesitamos enviar correos electrónicos a personas o empresas:

1. Cada usuario de Gmail tiene su propio nombre de usuario y contraseña.

2. El usuario envía el mensaje con el nombre de usuario del destinatario.

3. El receptor recibe el mensaje del remitente y lee el contenido.

El mismo proceso se aplica también al cifrado asimétrico.

"Cada usuario tiene una clave pública como su nombre de usuario, que todos pueden ver, pero no tiene derecho a acceder a los datos que contiene. La clave privada es como su contraseña de correo electrónico, lo que le ayuda a enviar datos a otra persona".

Para enviar datos, primero necesitamos una clave privada (es decir, una contraseña) y la clave pública del destinatario (es decir, un nombre de usuario), lo que complica el cifrado.

Luego, el destinatario descifra los datos utilizando su clave privada (es decir, la contraseña) y la clave pública del remitente (es decir, el nombre de usuario). Esto garantiza que los datos estén protegidos de los espías mientras están en tránsito, y el sistema de encriptación también se fortalece.

Podemos enviar datos a cualquier parte del mundo sin intermediarios.

Nuevamente, para comprender mejor el proceso, también lo visualizo como el siguiente diagrama:

firma digital

firma digital

Ahora, cuando envíe un correo electrónico por ID de correo electrónico, el receptor sabrá que usted es el remitente al mirar el nombre de usuario. No es posible enviar datos sin una contraseña, es decir, usted es responsable de cualquier correo enviado con su nombre de usuario. Porque nadie puede acceder a su cuenta sin su contraseña.

Asimismo, nadie puede enviar un mensaje a través de su clave pública sin su clave privada. Solo puede enviar mensajes a través de su clave pública y nadie más puede enviar mensajes a través de su dirección. Es solo que tenemos que ser un poco más cuidadosos, porque con Gmail, podemos recuperar la contraseña a través de la base de datos central, pero la cadena de bloques está descentralizada, por lo que debe tener más cuidado con la conservación de su clave privada.

Cuando enviamos datos a través de nuestra clave privada, esos datos están firmados por nuestra firma digital y no son repudiables, lo que significa que la persona que envía el mensaje debe tener la clave privada.

"Si encriptas ("bloqueas") algo con tu clave privada, cualquiera puede desencriptarlo ("desbloquearlo"), pero esto sirve como prueba de que fue encriptado: la cosa fue encriptada por ti"Firmado digitalmente".

——Panayotis Vryonis

Tags:

El fundador de Litecoin, Charlie Lee, ha criticado la industria de las finanzas descentralizadas (DeFi), calificándola de "lo peor de ambos mundos". Antes de esto.

En la actualidad, con el desarrollo de Internet y la tecnología de Internet móvil, todos los días se genera una gran cantidad de datos.

Desde principios de 2020, "reducir a la mitad" parece ser el tema más importante que le preocupa al mercado.

Por | Shiva Sai Kumar B.Traducción | Salsa Huo Huo.

Ayer, el precio de Bitcoin cayó repentinamente un 8,85% en solo una hora, un movimiento que tomó por sorpresa a muchos inversores. En ese momento.

Comparte después de leer, ¡gracias por tu apoyo! Autor: Block Gold Digger Misty Rain http://boss.jinse.com/static/boss/js/lib/themes/default/images/spacer.gif.

A pesar de la reciente caída, Bitcoin todavía ha subido un 34% en lo que va del año. Por supuesto.