BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%¿Cómo prometer el contenido de datos privados sin revelar el texto sin formato? ¿Cuál es la diferencia entre la forma de texto cifrado de los compromisos criptográficos y el texto cifrado de datos ordinarios? ¿Cómo pueden permanecer disponibles los datos privados en forma de compromisos criptográficos? Bajo el modelo de seguridad de la computación cuántica, ¿sigue siendo posible construir promesas criptográficas seguras y utilizables?

En el diseño del esquema de protección de la privacidad, además de proteger la confidencialidad de los datos privados, garantizar la unicidad de la interpretación de los datos privados en forma de texto cifrado también es un requisito comercial importante. En el proceso comercial, dependerá en gran medida del valor específico de los datos privados. Si se permite que el atacante interprete arbitrariamente los datos privados en forma de texto cifrado impulsado por sus propios intereses, inevitablemente traerá graves consecuencias para la equidad general. y efectividad del negocio gran impacto.

Tomando como ejemplo el pago electrónico, un banco emite un cheque electrónico con una denominación de 1000 yuanes a un cliente. El cheque electrónico se entrega al cliente en texto cifrado y el monto no se revelará fácilmente durante el proceso de transferencia. Sin embargo, al usarlo, el banco tampoco quiere que los clientes puedan interpretar este cheque electrónico como otras cantidades, como 10,000 yuanes. El efectivo adicional de 9.000 yuanes causará pérdidas al banco, y el banco puede incluso suspender todo el negocio de cheques electrónicos de texto cifrado.

Hay una cierta diferencia entre la interpretación y el descifrado aquí.La interpretación de los datos de texto cifrado no requiere necesariamente el descifrado de los datos de texto cifrado. En el ejemplo anterior, cuando el cliente gasta el cheque electrónico con una denominación de 1000 yuanes, solo es necesario demostrar que el monto del consumo del cheque electrónico es menor que el saldo no gastado, y no es necesario descifrar el valor específico del saldo no utilizado.

La clave para resolver los problemas comerciales anteriores radica en el uso de compromisos criptográficos. ¿Qué tienen de mágico las promesas criptográficas? Y sigue este artículo para averiguarlo.

En la vida cotidiana, el compromiso está en todas partes. Por ejemplo, después de reservar un taxi con éxito, el conductor y el pasajero se hacen una promesa. Cuando llega la hora de la cita, los pasajeros esperan el autobús y el conductor los recoge, lo cual está cumpliendo la promesa.

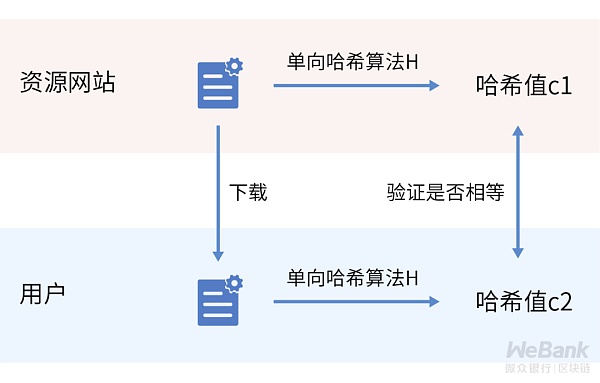

Existen tecnologías prometedoras similares en la ciencia de la información. Por ejemplo, cuando algunos sitios web proporcionan archivos de descarga, también proporcionan el valor hash unidireccional del archivo correspondiente (para el algoritmo hash unidireccional, consulte el Capítulo 9). Aquí, el valor hash unidireccional es un compromiso para archivar datos, que en lo sucesivo se denomina compromiso hash. Según el compromiso de hash descargado, los usuarios pueden verificar los datos del archivo descargado para detectar si los datos del archivo recibido se pierden o cambian. Si se pasa la verificación, significa que el sitio web ha cumplido su promesa sobre la integridad de los datos del archivo.

Los compromisos criptográficos son una clase importante de primitivas criptográficas, y los compromisos hash son la implementación más simple entre muchas tecnologías.

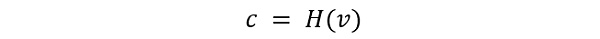

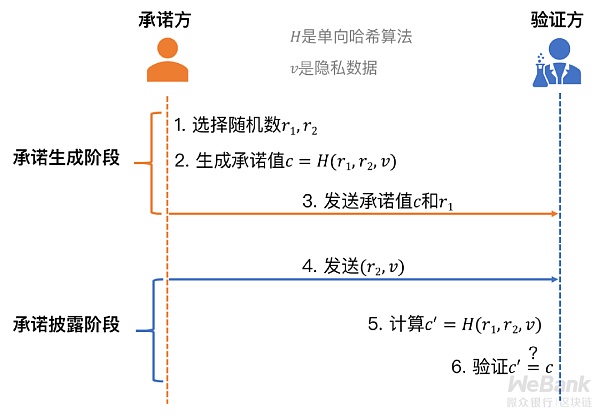

En términos generales, la aplicación del compromiso criptográfico implica dos participantes, la parte de compromiso y la parte de verificación, y las siguientes dos etapas de uso.

La primera fase es la fase de Compromiso, el compromisor selecciona un dato sensible v, calcula el compromiso c correspondiente y luego envía el compromiso c al verificador. A través del compromiso c, el verificador determina que el prometente solo puede tener una forma única de interpretar los datos sensibles v que no ha sido desencriptada, y no puede violar el contrato.

La segunda etapa es la etapa Revelar, que generalmente se denomina etapa Abrir-Verificar en el mundo académico. El promitente publica el texto sin formato de los datos sensibles v y otros parámetros relevantes, y el verificador repite el proceso de cálculo de generación del compromiso para comparar si el compromiso recién generado es consistente con el compromiso recibido previamente c. Si son consistentes, la verificación es exitoso, de lo contrario falla.

El Banco de Inglaterra comienza a reclutar para el equipo de moneda digital del Banco Central: El Banco de Inglaterra (Banco de Inglaterra) está reclutando actualmente para su equipo de CBDC, se informó el 30 de abril. Hace una semana, el Banco de Inglaterra y el Tesoro del Reino Unido anunciaron la formación de un grupo de trabajo para evaluar la posibilidad de lanzar una libra digital. (El Bloque) [2021/4/30 21:15:03]

Una promesa criptográfica bien diseñada tiene las siguientes propiedades:

Ocultamiento: Antes de abrir el compromiso c sobre v, el verificador no conoce los datos sensibles v seleccionados por el committer.

Vinculación: después de que se genera la promesa c sobre v, es difícil para la parte de la promesa interpretar los datos confidenciales prometidos en otros datos diferentes v'.

Por lo tanto, los compromisos criptográficos pueden tener un efecto similar al comportamiento de compromiso en la vida diaria.Una vez que se realiza un compromiso, los datos confidenciales que se han comprometido antes deben usarse en la fase de divulgación.

Del mismo modo, en los sistemas empresariales, la fase de generación de compromisos suele utilizarse para generar datos empresariales en forma de texto cifrado, mientras que la fase de divulgación de compromisos se utiliza principalmente para la verificación de datos en procesos empresariales específicos.

Además de publicar directamente el texto sin formato de los datos confidenciales, la verificación de datos requerida en la etapa de divulgación del compromiso también se puede completar mediante la construcción de una prueba de conocimiento cero sin publicar el texto sin formato de los datos confidenciales. El contenido relevante se ampliará en el tema de seguimiento de la prueba de conocimiento cero.

Volviendo específicamente al compromiso de hash, los usuarios pueden calcular el compromiso de los datos confidenciales v mediante la siguiente fórmula, donde H es un algoritmo de hash unidireccional criptográficamente seguro.

Basado en la naturaleza unidireccional del hashing unidireccional, es difícil invertir los datos confidenciales v a través del valor hash H(v), proporcionando así un cierto grado de ocultación; basado en la propiedad anticolisión de unidireccional hashing, es difícil encontrar diferentes datos sensibles v' produce el mismo valor hash H(v), proporcionando así un cierto grado de enlace.

El compromiso hash es de construcción simple y fácil de usar, cumple con las características básicas de los compromisos criptográficos y es adecuado para escenarios de aplicación que no requieren alta confidencialidad de datos privados.

Para aplicaciones que requieren alta confidencialidad de datos privados, es necesario prestar atención a la invisibilidad limitada proporcionada por la promesa hash, que no tiene aleatoriedad. Para los mismos datos sensibles v, el valor de H(v) siempre es fijo, por lo que es posible deducir la v comprometida real en H(v) enumerando todos los valores posibles de v a través de la fuerza bruta.

En comparación con otras tecnologías de compromiso criptográfico, el compromiso de hash no tiene funciones adicionales que sean convenientes para que los sistemas comerciales procesen en forma de texto cifrado, por ejemplo, operaciones de texto cifrado y validación cruzada entre múltiples valores de compromiso relacionados, que son útiles para construir protocolos criptográficos complejos y los esquemas de computación multipartidista seguros son más limitados.

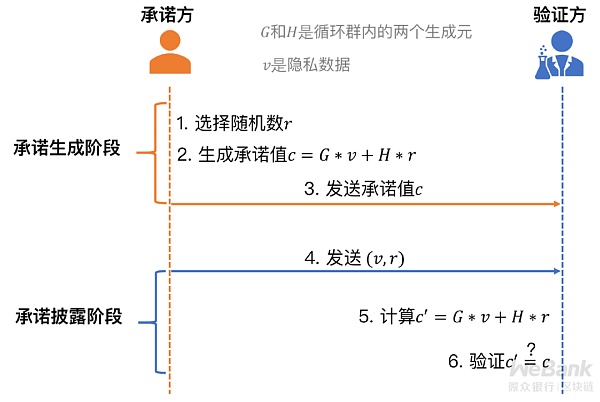

Promesa de Pedersen

El compromiso de Pedersen es un compromiso criptográfico muy utilizado en los esquemas actuales de protección de la privacidad.En comparación con el compromiso hash, la estructura es un poco más complicada, pero proporciona una serie de características excelentes:

La teoría de la seguridad de la teoría de la información es la más fuerte oculta.

Enlace fuerte basado en problemas difíciles de logaritmos discretos.

Una forma de texto cifrado con propiedades de adición homomórfica.

Su estructura específica es la siguiente:

A diferencia del compromiso hash, se generará el mismo compromiso H(v) para el mismo v. Pedersen promete que al introducir un factor de cegamiento aleatorio r, incluso si los datos privados v permanecen sin cambios, el compromiso final c cambiará a medida que cambie r Cambios, proporcionando así el ocultamiento de la seguridad de la teoría de la información.

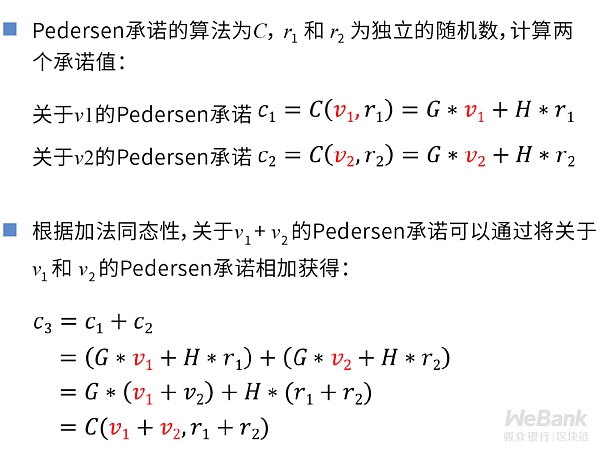

La promesa de Pedersen emplea la operación de logaritmo discreto en su construcción, lo que también le otorga homomorfismo aditivo. Se pueden "agregar" dos compromisos de Pedersen c1 y c2 sobre v1 y v2, y el nuevo compromiso resultante es el compromiso de Pedersen sobre v1+v2.

Además de poder construir compromisos de Pedersen sobre v1+v2, los compromisos de Pedersen también se pueden usar para construir compromisos de Pedersen más complejos como v1*v2, v1 || v2, etc., para probar el nuevo El compromiso resultante satisface el especificado relación de restricción con los compromisos originales c1 y c2.

En los negocios reales, Pedersen promete su propio homomorfismo aditivo y coopera con la prueba de conocimiento cero para obtener la función de prueba de relación restrictiva. Puede ser ampliamente utilizado en la cadena de bloques. Actualmente, proporciona principalmente datos de privacidad flexibles en forma de libros de contabilidad ocultos. Verificación de terceros de la correlación entre el depósito en cadena del texto cifrado y el valor del texto cifrado de la transacción.

En el diseño del esquema específico, después de que las partes comerciales relevantes completen la interacción comercial fuera de la cadena, expresan los cambios numéricos correspondientes como compromisos de Pedersen y luego cargan los datos de compromiso correspondientes a la cadena. No es necesario divulgar ningún texto sin formato de datos privados durante este proceso.

Después de ir a la cadena, aunque es difícil para un tercero no relacionado revertir el texto sin formato de los datos privados a través del texto cifrado de la promesa de Pedersen, puede verificar la relación de restricción entre las promesas y verificar la legalidad de la interacción comercial. el saldo contable, utilizar el tipo de cambio correcto en las transacciones de divisas para la conciliación entre bancos, etc.

Vale la pena señalar que la forma de texto cifrado que Pedersen promete generar es algo similar al texto cifrado de datos generado por algoritmos de cifrado y descifrado ordinarios. Los datos confidenciales v, el papel del factor de cegamiento r y el papel de la clave se utilizan en el proceso de cálculo. También hay algunas similitudes, todas utilizadas para confundir la salida de texto cifrado final.

Pero la diferencia es que la promesa de criptografía no proporciona un algoritmo de descifrado. Si solo hay r, el texto sin formato de los datos confidenciales v no se puede extraer de manera efectiva. Solo se puede verificar uno por uno mediante el agotamiento por fuerza bruta de todos los valores posibles de v. , tratando de pasar el valor de promesa coincidente para descifrar el texto sin formato de v.

Por lo tanto, el compromiso de Pedersen se centra en el "compromiso", que es adecuado para que el propietario de los datos demuestre al tercero que los datos confidenciales en el compromiso cumplen con una determinada relación de restricción. Dado que no proporciona directamente la función de descifrado, no puede hacerlo directamente. admitir la colaboración multipartita que requiere la no divulgación mutua de datos confidenciales texto sin formato. El cálculo, que es muy diferente del algoritmo de cifrado y descifrado homomórfico en el campo de la criptografía, no confunda el concepto.

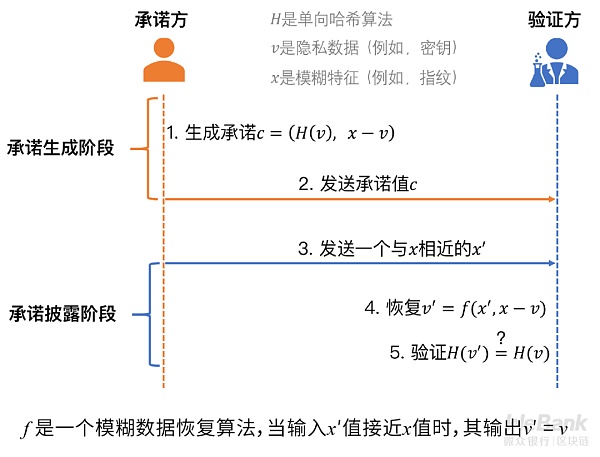

Para hacer frente a los posibles riesgos que conlleva la computación cuántica y buscar alternativas a la tecnología de promesa de criptografía clásica, la promesa de criptografía poscuántica también es una de las direcciones de investigación importantes. Un esquema más típico tiene compromisos de qubit.

Quantum Bit Commitment (Compromiso de bits cuánticos) es un esquema de compromiso de bits basado en el principio de la mecánica cuántica.La implementación específica se puede abstraer como un algoritmo hash unidireccional con entrada aleatoria.

De acuerdo con la naturaleza unidireccional de la función unidireccional, después de que la promesa envía r1 y c al verificador, el verificador no conoce v, lo que satisface el ocultamiento de v. Además, a partir de la propiedad anticolisión del hash unidireccional, se puede saber que es difícil para el que promete encontrar r2′ y v′, de modo que H(r1, r2, v) = H (r1, r2 ′, v′), por lo que es difícil que el promitente incumpla, satisfaciendo Binding to v.

La construcción de la promesa qubit parece simple, pero la implementación real requiere el uso de protocolos cuánticos para completar los cálculos, y también tiene ciertas limitaciones teóricas.

Ya en 1996, los equipos de Hoi-Kwong Lo, Hoi Fung Chau y Dominic Mayers demostraron de forma independiente que no existe un esquema de compromiso de qubit que satisfaga el vínculo teóricamente más fuerte de la seguridad de la teoría de la información. Esta inexistencia se llama el teorema de MLC no-go. La razón principal es que si el verificador no tiene ninguna información sobre la promesa, el que promete puede cambiar la promesa a voluntad a través del entrelazamiento cuántico, y el verificador no puede prevenir ni descubrir el incumplimiento de la promesa.

En general, la investigación sobre la promesa de la criptografía poscuántica aún se encuentra en sus primeras etapas, llena de varios desafíos y actualmente difícil de aplicar directamente a los sistemas comerciales reales. Además de los compromisos de qubit, los compromisos borrosos cuánticos basados en algoritmos borrosos también son una dirección de investigación popular, y las áreas de aplicación objetivo son los sistemas de seguridad de privacidad relacionados con la identificación biométrica. En el futuro, no se descarta que haya más soluciones prácticas para contrarrestar el posible impacto de la computación cuántica, y seguiremos atentos.

Exactamente: los datos comerciales tienen una precisión de milisegundos y la contraseña promete estar oculta e invisible.

La ocultación y vinculación de las promesas criptográficas son las características clave comúnmente utilizadas en el diseño de esquemas de protección de la privacidad.A la vez que garantiza la confidencialidad de los datos privados, también asegura la singularidad de la interpretación de los datos privados en forma de texto cifrado. Para el diseño de sistemas comerciales, las promesas criptográficas brindan otra forma eficiente de expresar texto cifrado para datos privados.

En este documento, nos centramos en los compromisos hash y los compromisos de Pedersen. En futuros artículos, presentaremos otros compromisos criptográficos importantes, como los compromisos polinómicos y los compromisos vectoriales utilizados en los sistemas de prueba de conocimiento cero de zk-SNARK. Espere.

Para las empresas que requieren computación directa y validación cruzada en forma de texto cifrado de datos, siempre que no involucre computación colaborativa de múltiples partes que no revele el texto sin formato de los datos, en comparación con los algoritmos de cifrado homomórfico existentes, los compromisos criptográficos representados por los compromisos de Pedersen a menudo Puede proporcionar un mejor rendimiento. Esta ventaja es inseparable del homomorfismo prometido por la criptografía. Preste atención a la descomposición a continuación sobre cómo construir y aplicar el homomorfismo.

Tags:

El comercio al contado de Bitcoin está abierto todo el año, mientras que los futuros de Bitcoin de CME solo se negocian entre semana.

Modelo de paridad de riesgos En los mercados tradicionales, el modelo de Paridad de Riesgo (Risk Parity) intenta asignar fondos a categorías más amplias, como acciones, bonos del gobierno.

La autora de "Harry Potter", J.K. Rowling, expresó su interés en Bitcoin en Twitter y pidió a los internautas que le explicaran Bitcoin. Rowling tiene 14,62 millones de seguidores en Twitter.

¿Cómo prometer el contenido de datos privados sin revelar el texto sin formato? ¿Cuál es la diferencia entre la forma de texto cifrado de los compromisos criptográficos y el texto cifrado de datos ordinarios? ¿Cómo pu.

Antes de que comience el artículo, ¡presumamos y prestemos atención! Sabes.Antes de que el gran pastel colapsara en la etapa inicial, participé en el Salón Dorado el 4 de marzo, es decir, antes de la caída de BTC.

Golden Finance News, recientemente DMEXCO publicó un informe de encuesta de tendencias, el informe cree que aunque la economía mundial está experimentando dificultades actualmente.

Cai Yan, el director gerente de NGC Venture, el séptimo hada "Houlang" en el primer número de "Currency Circle" Houlang "Fairy Live Broadcasting Week" organizado por Jinse Finance Live.