BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%

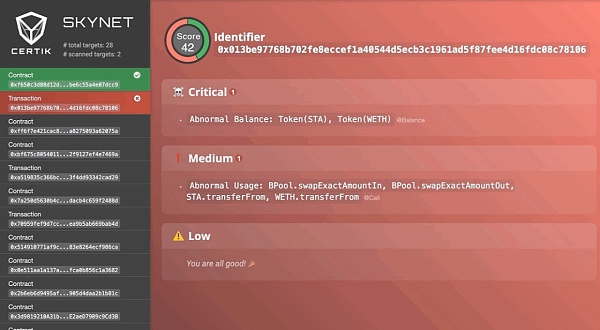

Después de que CertiK capturó el ataque de Balancer a las 2:00 a. m. del 29 de junio, "Guantes vacíos: análisis de ataque de Balancer", a las 8:00 p. Dos contratos de Balancer DeFi con principios similares fueron anormales, y las dos anomalías ocurrieron en el bloque número 10360609 y el bloque número 10361515 respectivamente. A diferencia del ataque del día 29 que simplemente explotó lagunas contractuales, esta vez los piratas informáticos utilizaron inteligentemente el modelo financiero Compund para generar una gran cantidad de tokens COMP de la nada. El proyecto estrella de DeFi fue atacado tres veces en un día, lo que hizo que los partidarios se preocuparan por el futuro de todo el mercado de DeFi.

Escaneo Skynet

Resumen del evento

El 29 de junio, después de que el atacante tomó prestados y acuñó tokens del préstamo flash dYdX, obtuvo tokens cWBTC y cBAT a través del préstamo flash uniswap, y luego intercambió los tokens prestados en una gran cantidad en el conjunto de tokens de Balancer, activando así el mecanismo Compound The airdrop. del protocolo es obtener los tokens COMP lanzados desde el aire, y luego usar la función gulp() de Balancer para actualizar la cantidad de grupos de tokens, luego tomar todos los tokens y devolver el préstamo flash. El atacante es equivalente a aprovechar el modelo financiero del protocolo Compound, los préstamos flash y las vulnerabilidades del código Balancer para crear COMP de la nada, con una ganancia total de alrededor de 11.5ETH.

Retrato psicológico del atacante de CertiK

Los dos ataques a las 8:00 pm y 11:00 pm del 29 de junio utilizaron el mismo método y la misma dirección de pago, lo que confirmó que pertenecían a un equipo. Aunque estos dos ataques y el ataque a las 2 a. m. del día 29 utilizaron el gulp() del contrato Balancer, los métodos de ataque fueron diferentes. Los dos últimos ataques utilizaron las lagunas en el modelo financiero de Compound en lugar de las lagunas del código puro. Además, las ganancias de los dos últimos ataques son mucho menores que las del primer ataque, y los piratas informáticos que llevaron a cabo el primer ataque no tienen ningún incentivo para volver a atacar.

CertiK consideró que los dos últimos ataques fueron ataques de imitación utilizando principios similares 14 horas después del primer ataque.

Nuevos desafíos para la seguridad de DeFi

Esta vez, el ataque aprovechó principalmente las lagunas en el diseño del modelo financiero, no las lagunas en el nivel de código. Este nuevo modo de ataque generado por el mercado DeFi hace que el único servicio de "auditoría de código" de la mayoría de las empresas de seguridad de blockchain sea inútil.

Las tecnologías de seguridad tradicionales que solo se enfocan en el nivel de código y no pueden analizar modelos abstractos no pueden hacer frente a los nuevos desafíos que presenta DeFi. DeFi sin protección a nivel de modelo solo puede reducirse a un cajero automático para piratas informáticos que están familiarizados con el modelo financiero de DeFi.

¿La advertencia de seguridad de DeFi está haciendo más daño que bien?

Este ataque de imitación ha hecho que muchas personas cuestionen a la empresa de seguridad blockchain: ¿El artículo de análisis de la empresa de seguridad enseñará a más personas a atacar? ¿Por qué varias advertencias de seguridad no lograron mejorar el entorno de seguridad? ¿Realmente todavía necesitamos alertas de seguridad?

El punto de vista de CertiK es que no solo se necesita una advertencia de seguridad, ¡sino también más rápida y más profunda!

A diferencia de los sistemas de software tradicionales, todas las transacciones y llamadas de contratos en la cadena de bloques son abiertas y transparentes. Después del ataque, los registros de transacciones en la cadena de bloques son los libros de texto más sencillos para los piratas informáticos. Las empresas de seguridad de la cadena de bloques deben emitir advertencias tempranas antes de imitar ataques para proteger a las empresas relacionadas. Sin embargo, los frecuentes ataques recientes han demostrado una vez más que las advertencias de seguridad están lejos de ser suficientes y no pueden cambiar el estado de seguridad actual de DeFi e incluso de toda la cadena de bloques.

¿Todavía hay una posibilidad para la seguridad de DeFi?

Para cambiar fundamentalmente el estado de seguridad de DeFi, debemos introducir un nuevo mecanismo de seguridad para nuevos contratos inteligentes (como DeFi, IoT).

Este tipo de mecanismo de seguridad debe poder analizar la capa del modelo, debe poder adaptarse al desarrollo de nuevos contratos e intentar interceptar el ataque en lugar de advertir después del ataque. El equipo de CertiK está desarrollando un nuevo mecanismo seguro de DeFi basado en CertiK Chain, CeDeFi (Certified DeFi), es decir, DeFi confiable, que se cree que cambiará por completo el estado actual de seguridad pasiva en el futuro.

Recuperación de ataques

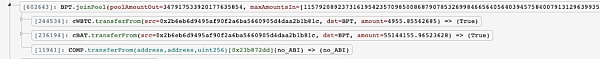

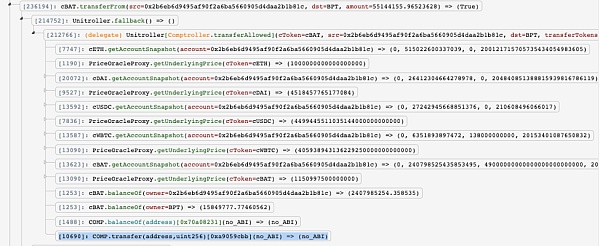

Tome el ataque de las 11 p.m. en Balancer como ejemplo:

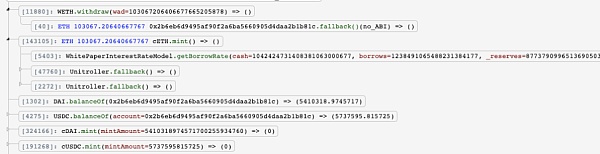

Paso 1: Tome prestados tokens WETH, DAI y USDC de dYdX en forma de préstamo flash, las cantidades son 103067.20640667767, 5410318.972365872 y 5737595.813492 respectivamente.

Paso 2: Usando los tokens obtenidos en el paso 1, acuña los tres tokens (cETH, cDAI y cUSDC) (mint).

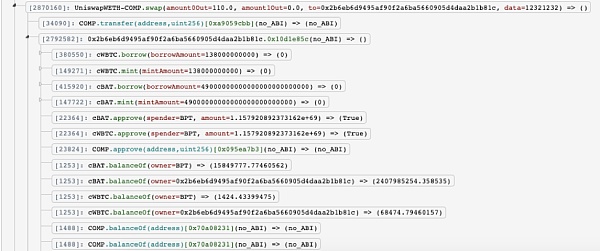

Paso 3: use uniswap para pedir prestado (tomar prestado) y acuñar (mint) tokens cWBTC y cBAT a través de préstamos flash.

Paso 4: Llevar el cWBTC y el cBAT obtenidos al conjunto de tokens En este momento, el número de cWBTC y cBAT que posee el atacante es 4955.85562685 y 55144155.96523628 respectivamente.

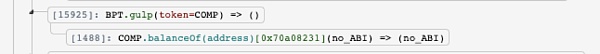

Paso 5: use cWBTC y cBAT para realizar una gran cantidad de transacciones en el conjunto de tokens, activando así la operación Airdrop y distribuyendo COMP no atribuido al conjunto de tokens.

Paso 6: Llame a la función gulp() para sincronizar el número de COMP actual con el contrato inteligente de Balancer y elimine cWBTC, cBAT y el COMP adicional agregado al conjunto de tokens. Al salir del grupo de tokens, el número de cWBTC y cBAT que posee el atacante también es 4955.85562685 y 55144155.96523628. Pero debido al COMP adicional generado a través de una gran cantidad de transacciones en el grupo de tokens, el atacante obtiene tokens COMP adicionales. Aquí, el atacante también puede optar por ingresar directamente a otros grupos de tokens, reutilizar el método de ataque del paso 1 al paso 6 y obtener tokens COMP adicionales.

Paso 7: Paga los préstamos flash de uniswap y dYdX, y vete.

Paso 8: el atacante aún puede usar el mismo método (paso 1 a paso 7) para lanzar ataques en otros grupos de tokens. El mecanismo del ataque es similar, pero los tipos de tokens prestados a través de préstamos flash y utilizados para llevar a cabo el ataque son ligeramente diferentes.

Enlace de referencia:

Noticias:

https://cointelegraph.com/news/hacker-steals-balancers-comp-allowance-in-second-attack-within-24-hours

Noticias en chino:

https://www.chaindd.com/3330102.html

Análisis sin procesar:

https://twitter.com/frenzy_hao/status/1277597671847411712

Ataque al historial de transacciones a las 8:00 p. m. del día 29:

https://ethtx.info/mainnet/0xa519835c366bc77d93c9d3e433e653bfc46120688ad146b383f4dd93342cad29

Ataque al historial de transacciones a las 11:00 p. m. del día 29:

https://ethtx.info/mainnet/0x70959fef9d7cc4643a0e885f66ec21732e9243ffd3773e4a9ea9b5ab669bab4d

Más información

Información general: info@certik.org

Auditoría & Asociaciones: bd@certik.org

Sitio web: certik.org

Twitter: @certik.org

Telegrama: t.me/certik.org

Medio: medium.com/certik

Bihu: bihu.com/people/1093109

Tags:

La primera columna de retransmisiones en directo del mercado 20:00 Kim Últimas noticias, contratos puntuales.

Si se usara una palabra para describir el mercado DeFi en junio, sería "avanzando rápidamente".En el último mes.

Después del rebote de anoche, Bitcoin tiene el impulso para volver a alcanzar los $ 10 000. ¿Puede superar con éxito el fuerte rango de presión esta vez y establecer un nuevo mercado después del halving? Solo queda un.

Después de que CertiK capturó el ataque de Balancer a las 2:00 a. m. del 29 de junio, "Guantes vacíos: análisis de ataque de Balancer".

Como una plataforma de contrato que se ha establecido durante casi tres años, aunque 58COIN ha sido controvertida, según la información del canal público.

Título ▌El banco central logró una inversión neta de 480 mil millones de yuanes esta semanaEl Banco Popular de China lanzó ayer una operación de recompra inversa de 100 000 millones de yuanes.

Las dos sesiones mencionaron primero la nueva infraestructura y los proyectos locales de construcción de nueva infraestructura acelerados, con una inversión total de billones. Gigantes de la tecnología como Tencent.