BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%Sabemos que necesitamos más de dos tercios de los validadores para cumplir correctamente con el protocolo. Pero, ¿cuántos validadores hay? ¿Cómo se seleccionan? ¿Por qué deben seguir las reglas?

Para que los validadores sepan que un bloque tiene más de dos tercios de acuerdo, GRANDPA necesita saber cuántos validadores hay en total. El proceso de gobierno de la cadena establece (y puede cambiar) el número, pero el objetivo es tener al menos 1000 validadores que ejecuten BABE y GRANDPA en Polkadot.

Una vez que sepamos cuántos validadores habrá en el conjunto, realizaremos una elección para decidir quién se convierte en validador.

Así como BABE divide el tiempo en ciclos periódicos, GRANDPA divide el tiempo en ciclos individuales. Al final de cada ciclo, se premian los ciclos anteriores y se realizan elecciones para el ciclo siguiente. El horario del ciclo es de aproximadamente 24 horas.

Polkadot utiliza la prueba de participación nominada (NPoS) para seleccionar validadores y el método de elección de Phragmen. La sección de introducción analiza la seguridad en las redes de prueba de participación en relación con el valor en riesgo. Los usuarios señalan su intención de participar en la seguridad de la red mediante el bloqueo de fondos, lo que se conoce como participación.

Si bien la cantidad de validadores es limitada, la cantidad de personas que pueden participar en la seguridad de la red a través de la participación no lo es. Si no es un validador, aún puede participar nominándose. Los nominadores apuestan sus tokens y luego eligen 16 validadores de confianza para que se representen a sí mismos. Los nominadores pueden disfrutar de las recompensas de los validadores que apoyan, y también serán castigados en consecuencia.

Un objetivo funcional de Polkadot es formar un conjunto de validadores apostados uniformemente. Las recompensas se pagan en función del rendimiento en lugar de la equidad, por lo que los nominadores tienen la probabilidad de obtener una mayor tasa de rendimiento si apoyan a algunos validadores pequeños.

Optimizamos la asignación de acciones utilizando el método de Phragmen. Antes de la elección, hay una lista de validadores que deseen. Cada validador tiene una lista de nominadores potenciales. El método Phragmen primero seleccionará a los ganadores identificando las combinaciones que supondrán el mayor riesgo. Una vez que conoce el conjunto de nominaciones, solicita nominaciones de tal manera que obtiene las apuestas más equilibradas en el conjunto de nominaciones. Tal resultado brindaría la mayor seguridad a la red y las mayores recompensas para los nominadores.

En escena 丨 Ni Guangnan, académico de la Academia de Ingeniería de China: Sin seguridad de red, no habrá nueva seguridad de infraestructura: informe en vivo de Jinse Finance, el 14 de octubre, se llevaron a cabo la Conferencia de Seguridad de Red Huashan Lunjian 2020 y la 5ta Cumbre de Seguridad SCC en Xi'an, en la reunión Ni Guangnan, académico de la Academia China de Ingeniería El discurso afirmó que la infraestructura de información de la nueva infraestructura incluye 5G. La infraestructura de la red de comunicación representada por el Internet de las cosas, la nueva infraestructura tecnológica representada por la inteligencia artificial, la computación en la nube y la cadena de bloques, y la infraestructura de poder de cómputo representada por los centros de datos y los centros de cómputo inteligente. Sin seguridad en la red, no habrá nuevas tecnologías. Seguridad de la infraestructura.

Las "Medidas de revisión de la seguridad de la red" han determinado la dirección correcta para garantizar la seguridad de la red para la nueva infraestructura. Entre ellos, el autocontrol es una condición importante para la seguridad de la red. Para garantizar el autocontrol, además de la evaluación de calidad y la evaluación de seguridad, se agrega la evaluación autocontrolable. La evaluación autocontrolable puede apuntar a productos de tecnología central como CPU y SO. También puede apuntar a software, hardware o servicios. [2020/10/14]

Las recompensas son el principal incentivo para que las personas ejecuten validadores en la red. Como se describe en las secciones 2 y 3, los validadores ejecutan los protocolos BABE y GRANDPA para crear y finalizar la cadena de bloques de Polkadot.

A diferencia de otros protocolos de prueba de participación, Polkadot determina las recompensas en función del comportamiento del validador en lugar del depósito de cada validador. Los validadores acumulan puntos en función de su actividad. Los puntos se asignan principalmente en la cadena regular en función de los reclamos de validez y la generación. También se emiten créditos para bloques que no terminan en la cadena normal.

Cuando todos aclaran la cantidad de puntos totales en un período, solo se puede convertir en el valor del token correspondiente después del final de un período. La distribución de recompensas en un ciclo se basa en la proporción de puntos que posee el verificador en el total de puntos del ciclo. Luego, las recompensas se distribuyen a los nominadores por cada validador.

Es relativamente fácil seguir el sistema de recompensas. Al ejecutar un cliente estándar y tener una arquitectura de red de alta disponibilidad, los validadores podrán seguir el protocolo correctamente y ganar créditos.

Las recompensas brindan una razón para apostar, pero el protocolo de red debe garantizar que los apostadores sigan las reglas. Cortar tokens es una penalización por no seguir el protocolo. Para evitar ser atacado, la seguridad de la red requiere que la penalización por un intento de ataque sea tan grande.

Las violaciones van desde la holgura manifiesta hasta el engaño absoluto. El requisito más básico para un validador es estar disponible en línea. Los validadores prueban su validez creando bloques o enviando mensajes sentimentales a la red. La probabilidad de ser penalizado por desconectarse es muy baja, ya que todos los sistemas experimentan tiempos de inactividad periódicos dentro de lo razonable.

Pero siempre que los validadores presten una atención razonable a la configuración de su infraestructura, el tiempo de inactividad debería ser un evento raro con pequeñas penalizaciones y fácil recuperación.

Las infracciones más graves se consideran ambiguas. Pueden ocurrir situaciones ambiguas tanto en BABE como en GRANDPA. En BABE, la ambigüedad genera dos fragmentos en la misma ranura.

En GRANDPA, los votos previos o los mensajes previos a la entrega se envían para dos cadenas en conflicto en la misma ronda. La ambigüedad a menudo viene con sanciones severas. Si hay demasiados verificadores ambiguos, es imposible elegir una sola cadena canónica.

Ciertas violaciones pueden resultar en un recorte del 100% del monto de la apuesta. Estas acciones ocurren en casos extremos, como pre-votar o pre-comprometer una cadena que entra en conflicto con una cadena ya establecida. La red considera este comportamiento como un ataque porque intenta revertir los bloques establecidos.

Es posible que haya notado que las recompensas no están vinculadas a la cantidad de apuestas de un solo validador, por lo que si hay suficientes tokens para ejecutar dos validadores, las recompensas también pueden duplicarse.

Este comportamiento debe ser fomentado. Esperamos que una sola entidad (ya sea una gran cantidad de titulares de tokens o un proveedor de servicios) ejecute múltiples validadores. Polkadot no puede hacer nada para evitar que ciertas entidades adquieran grandes participaciones y ejecuten validadores. Para evitar que una sola entidad gane demasiado poder, Polkadot les permite aumentar su valor en riesgo cuando intentan hacer daño.

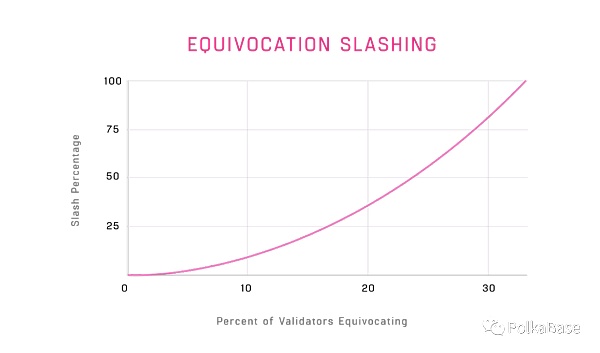

Polkadot utiliza un mecanismo de corte superlineal. A medida que aumenta el número de validadores sustancialmente criminales, también aumenta el porcentaje de token slash. Si un solo validador es ambiguo, puede deberse a una mala configuración de la infraestructura. Pero si el 30% de los validadores son ambiguos en una ronda, es más probable que sea un ataque coordinado y por lo tanto aumente la penalización.

A medida que más validadores se vuelven ambiguos, las sanciones se vuelven cada vez más severas. Cuando más del 33% de los validadores son ambiguos (un evento que provocaría la caída de la red), los infractores serán penalizados con tokens hasta el 100%.

Como una sola entidad agrega más validadores a la red, deberá asegurarse de que los validadores no dependan entre sí ni de ningún servicio centralizado.

La seguridad en una red de prueba de participación se basa en la economía, y debido a que existe un valor económico finito en el mundo, existe una seguridad finita en el mundo. Cuando la cantidad de cadenas de bloques aumenta debido al problema de escalado de una sola cadena, su valor económico y seguridad se distribuyen entre múltiples cadenas, y el valor de cada cadena está más disperso.

Los contratos inteligentes ejecutados en un entorno de ejecución compartido, como la máquina virtual Ethereum, pueden interactuar sin confianza. Con Polkadot, la interfaz lógica pasa del entorno de ejecución único en la cadena de bloques a la lógica de la propia cadena de bloques.

Sin embargo, al considerar cómo hacer que las cadenas interactúen mientras se rompen los límites de la confianza, se debe tener en cuenta que la confianza no proviene de la ejecución en el mismo entorno. La confianza surge de operar bajo las mismas garantías económicas y de transición nacional.

Polkadot presenta un modelo de seguridad para que las cadenas compartidas interactúen entre cadenas, al tiempo que comprende completamente que las cadenas de interacción de información tienen las mismas garantías de seguridad que ellas mismas.

Las soluciones basadas en puentes (cada cadena maneja su propia seguridad) obligan al receptor a confiar en el remitente. El modelo de seguridad de Polkadot proporciona las garantías de seguridad necesarias para la mensajería entre cadenas sin tener que confirmar el estado de seguridad de la propia cadena de envío de mensajes.

Los bloques de la cadena de relés contienen principalmente pruebas de validez de paracadenas, lo que significa que cuando la cadena de relés verifica las transiciones de estado de las paracadenas, muestra que los estados tanto de la cadena de relés como de las paracadenas son fijos. Para restaurar los bloques de una parachain, un atacante tendría que restaurar todo el sistema Polkadot, incluido el aumento de cada parachain individual y asegurar la carrera.

Este sistema al compartir la seguridad en la cadena de retransmisión ni siquiera requiere que las paracadenas proporcionen su propia seguridad y la seguridad del grupo verificador. La cadena de retransmisión de Polkadot proporciona esta garantía económica para que las cadenas del ecosistema de Polkadot puedan centrarse en hacer crecer la lógica de sus aplicaciones.

Para obtener más información sobre el consenso y la economía de Polkadot, visite el Wiki de Polkadot.

Enlace original: https://polkadot.network/polkadotconsensus-part-4-security/

Traducción: Mike

Editor: Mike

Tags:

Desde 2020, las noticias sobre la moneda digital DC/EP del banco central han aumentado gradualmente. La institución de investigación detrás de esto.

Actualmente hay más de 6200 tipos de tokens en el mercado de criptomonedas, y el número sigue aumentando, lo que se puede aplicar a casi todos los escenarios de uso.Puede usar una moneda para ejecutar DApps.

Había una vez Huang Feihong luchando por la hegemonía Las monedas fritas existentes, el rey puerro, luchan por la hegemonía Cuatro equipos, formar un grupo para abrir negro Juntos.

Sabemos que necesitamos más de dos tercios de los validadores para cumplir correctamente con el protocolo. Pero.

A las 2:00 p. m. del 6 de agosto, se lanzó oficialmente el primer episodio de la serie de entrevistas "Buscando el poder de la cadena de bloques", planificada conjuntamente por AntChain, Luohantang y Sina Finance.

El protocolo de disponibilidad y validez de Polkadot (AnV: Availability and Validity) permite que toda la red se fragmente de manera efectiva entre cadenas paralelas.

Cuando el principal culpable en el caso de Plus Token todavía estaba en Vanuatu.