BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%Evento

Hackeo y otros ataques

Los ataques de ransomware tradicionales y los ataques que controlan de forma remota el sistema de la víctima a través de las vulnerabilidades del sistema son los principales métodos de ataque en los ataques de ransomware de piratas informáticos que se han producido desde julio.

Para este tipo de ataque, el atacante no necesita conocer los conocimientos y detalles técnicos de la cadena de bloques para completar el ataque, especialmente el ataque de twitter (utilizando el método de ingeniería social), los atacantes son tres adolescentes, el mayor de los cuales es Solo el joven de 22 años, este incidente es un caso típico entre los incidentes de seguridad desde julio, y tiene un rango de influencia muy amplio.

①

El 2 de julio, MongoDB fue atacado y se vaciaron alrededor de 22 900 bases de datos. El atacante exigió BTC como rescate para canjear la copia de seguridad de la base de datos vaciada.

②

El 11 de julio, ocurrió una transacción anormal en el intercambio Cashaa. El atacante controló la computadora de la víctima y operó la billetera Bitcoin de la víctima en Blockchain.info para transferir BTC equivalente a $ 9,800 a la cuenta del atacante.

③

El 15 de julio, Twitter sufrió un ataque de ingeniería social y se robaron las cuentas de administración de los empleados, lo que provocó que varias organizaciones e individuos publicaran información fraudulenta en Twitter, atrayendo a las víctimas para que transfirieran dinero a la cuenta de bitcoin del atacante.

India está comenzando a ver las criptomonedas como un tipo de activo similar a los bienes raíces y el oro: Golden Finance informa que entre 15 y 20 millones de indios han invertido alrededor de $ 6 mil millones en criptomonedas, según Reference News. Curiosamente, India no solo ve las criptomonedas como dinero digital que se puede comprar y vender, sino que ha comenzado a verlas como un tipo de activo similar a los bienes raíces y el oro. Las discusiones ahora se centran en si las criptomonedas están permitidas como una clase de activo, si se usan en transacciones, cómo deben regularse o gravarse, y se espera que el gobierno indio anuncie pronto nuevas regulaciones. [2021/12/5 12:52:20]

④

El 22 de julio, la información de la Universidad de York fue robada y el atacante exigió aproximadamente $1.14 millones en BTC como rescate.

⑤

El 23 de julio, la información de la Liga de Fútbol Inglesa fue robada y los atacantes exigieron BTC como rescate.

⑥

El 25 de julio, se robaron alrededor de 800 gb de información de la Administración de Infraestructuras Ferroviarias de España, y el atacante exigió BTC como rescate.

⑦

El 30 de julio, Canon fue atacada por piratas informáticos, se robaron alrededor de 10 tb de fotos y otros tipos de datos, y los usuarios exigieron moneda digital como rescate.

Gene ocupa el primer lugar en la lista de búsqueda de Matcha: desde que GENE lanzó MXC Matcha el 22 de octubre, ha abierto el comercio de USDT, con un aumento máximo del 775% en la apertura Actualmente, Gene ocupa el primer lugar en la lista de búsqueda de Matcha.

GENE es el token de gobernanza de Gene Finance, la primera aplicación DeFi desarrollada por Metaverse DNA Actualmente, la cantidad total de minería comprometida ha superado los 30 millones de dólares estadounidenses. [2020/10/23]

⑧

El 31 de julio, el intercambio de moneda digital 2gether fue pirateado y se robaron alrededor de 1,39 millones de dólares en BTC.

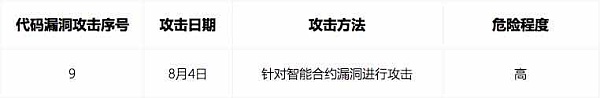

Ataque de vulnerabilidad de código

Para eventos relacionados con ataques de vulnerabilidad de código, el atacante debe comprender el ataque blockchain 51% y ser capaz de encontrar las condiciones que se pueden usar (alquilar una gran potencia informática) para completar el ataque, y necesita una comprensión profunda de la tecnología de contrato inteligente para encontrar el Se explotan lagunas en la lógica.

⑨

El 4 de agosto, el proyecto DeFi Opyn fue atacado a través de una laguna en el código y obtuvo tokens equivalentes al doble de la cantidad depositada, lo que finalmente causó una pérdida de alrededor de 370 000 dólares estadounidenses.

Tipos de ataque y peligro

Tipos de eventos de ataque y programas peligrosos:

Ransomware y otros ataques: los métodos y vectores del ataque son los siguientes:

Ataques de vulnerabilidad de código: - Los métodos y vectores de ataque son los siguientes:

Debido al bajo umbral para ataques de ransomware y métodos de ataque similares, el análisis disponible es limitado.La siguiente sección analizará en detalle el evento de ataque de vulnerabilidad de código n.º 9.

Análisis de eventos de ataque de vulnerabilidad de código

Evento nº 9

Este incidente ocurrió en el proyecto DeFi Opyn.El ataque fue causado por una vulnerabilidad en la función de ejercicio de Opyn en el contrato inteligente oToken.

Cuando el atacante envía una cierta cantidad de ETH al contrato inteligente, el contrato inteligente solo verifica si la cantidad de ETH es consistente con la cantidad requerida para completar la transacción de futuros y no verifica dinámicamente si la cantidad de ETH enviada por el atacante está dentro de la Después de una transacción, todavía es igual a la cantidad requerida para completar la transacción de futuros.

Es decir, el atacante puede usar un ETH para hipotecar, y canjear dos transacciones más, y finalmente obtener el doble de la cantidad de ETH enviada por él mismo.

El equipo de investigación de seguridad de CertiK cree que Opyn implementó y ejecutó directamente el contrato inteligente actualizado sin realizar nuevamente una verificación de auditoría de seguridad rigurosa, lo que resultó en que las lagunas del código del programa en su contrato inteligente no se descubrieran a tiempo.

Resumen

Aquí, el equipo de seguridad de CertiK recomienda lo siguiente:

Haga un buen trabajo en la detección de vulnerabilidades de seguridad de hardware y software de plataforma para proyectos de cadena de bloques, y preste atención a cultivar la conciencia de los empleados y la conciencia de defensa de los ataques comunes de piratas informáticos en su trabajo diario.

Haga un buen trabajo en la "dominación" de una parte que puede ocupar más de la mitad del poder de cómputo total de toda la cadena de bloques en la operación de la cadena de bloques. Para protección en proyectos específicos de cadena de bloques, puede considerar aumentar el número de confirmaciones de transacciones u optimizar el algoritmo de consenso.

Haga un buen trabajo verificando y auditando el código de cadena y el código de contrato inteligente en el proyecto blockchain, invite a múltiples servicios de auditoría de seguridad externos e independientes para auditar el código y vuelva a auditar después de cada actualización del código.

No solo buscamos lagunas, sino eliminar la posibilidad de ser atacado incluso si solo hay un 0,00000001 %

Tags:

Jinse Finance informó que el 3 de agosto, el Twitter oficial de ETC anunció el informe de investigación de la empresa de análisis de datos de blockchain Bitquery sobre el ataque del 51 % a ETC.El informe muestra que d.

El 7 de agosto, Huobi Global anunció el lanzamiento de NEST (Protocolo NEST). El 9 de agosto, NEST subió a 0,0995 USDT, y el precio actual es de 0,091 USDT, un aumento intradiario del 37 %.

La Federación Rusa prohibió los depósitos anónimos en monederos en línea, una medida que afectará a 10 millones de usuarios en todo el país. Según los legisladores.

Evento Hackeo y otros ataques Los ataques de ransomware tradicionales y los ataques que controlan de forma remota el sistema de la víctima a través de las vulnerabilidades del sistema son los principales métodos de at.

La minería es cada vez menos adecuada para la participación individual.La eficiencia de minería de GPU es 1800 veces mayor que la de CPU, y la eficiencia de minería de ASIC es 188 veces mayor que la de GPU (es decir.

Hace unos días, se lanzó oficialmente la formulación de un estándar internacional para la cadena cruzada de blockchain liderada por Ant Group.

Sin ningún suspenso, la prueba del gran minero de Filecoin se pospuso nuevamente.El 11 de agosto, el desarrollador de Filecoin, Why.