BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

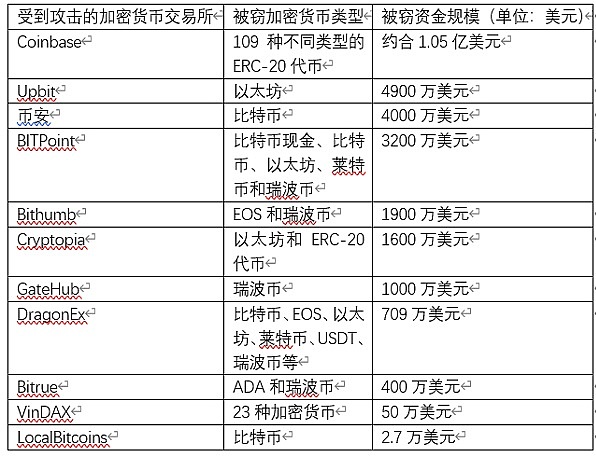

XRP/EUR-2.16%Golden Finance Blockchain Noticias del 28 de enero La empresa de análisis de cadenas de bloques Chainalysis publicó recientemente el "Informe de delitos criptográficos de 2020" (Informe de delitos criptográficos de 2020), que analizó los ataques de piratería de criptomonedas que ocurrieron el año pasado, y descubrió que, aunque el número de intercambios de criptomonedas ha aumentado , la cantidad de fondos robados ha disminuido, aunque los piratas informáticos se han vuelto más sofisticados.

Análisis de ataques de piratería de intercambio de criptomonedas en 2019

Análisis de ataques de piratería de intercambio de criptomonedas en 2019

Se puede ver en los datos que, en comparación con los ataques de piratería en 2018, indicadores como la cantidad promedio y la cantidad mediana de ataques de piratería en 2019 han disminuido significativamente, y solo el 54% de los montos robados superó los $ 10 millones, es decir , , La capacidad "antipiratería" de los intercambios de criptomonedas se ha mejorado hasta cierto punto.

A través del análisis, se descubrió que la mayoría de los fondos robados de los intercambios de criptomonedas que fueron pirateados finalmente se transfirieron a otros intercambios de criptomonedas, y luego los piratas informáticos cobraron. Según el análisis de Chainalysis, los piratas informáticos de hoy en día se están volviendo cada vez más sofisticados para robar fondos de los intercambios de criptomonedas, y existen tres métodos nuevos principales:

SBF: FTX lanzará la función de lista blanca de direcciones IP, que puede reducir significativamente los retrasos en los pedidos de API: el 11 de octubre, el fundador y director ejecutivo de FTX, SBF, publicó en las redes sociales que FTX lanzará la función de lista blanca de direcciones IP, los usuarios pueden enumerar una serie de direcciones IP listas blancas en la página de la API y omitir Cloudflare para acceder directa y rápidamente al servidor FTX. Esto reducirá significativamente la latencia de pedidos de API. [2022/10/11 10:30:34]

1. Adoptar tácticas de phishing más astutas;

2. Más uso de mezcladores y monederos CoinJoin;

3. Liquidar fondos ilegales más rápidamente.

De acuerdo con la transferencia de fondos robados, Chainalysis descubrió que en 2019 es poco probable que los piratas informáticos transfieran fondos fácilmente, y algunos incluso esperan varios años antes de transferir fondos en secreto, lo que también dificulta que las fuerzas del orden rastreen los fondos robados. Por otro lado, en 2019 aumentó la cantidad de fondos robados transferidos a través de mezcladores de terceros (Mixer) o billeteras CoinJoin para disfrazar su origen ilícito, en comparación con los pocos piratas informáticos que usaron este método en 2018.

A continuación, analicemos uno por uno los últimos métodos de ataque de los tres hackers mencionados anteriormente:

El año pasado, el intercambio de criptomonedas de Singapur DragonEx fue pirateado y perdió alrededor de $ 7 millones en Bitcoin, EOS, Ethereum, Litecoin, USDT, Ripple y otras criptomonedas. El intercambio respondió rápidamente y se publicó en las redes sociales. El ataque se anunció en Internet y También se publicó una lista de sus 20 direcciones de billetera, lo que permite que otros intercambios de criptomonedas marquen estas direcciones de billetera y congelen las cuentas relacionadas con ellas, evitando así que los piratas informáticos transfieran fondos.

Supervisión de KingData: el tamaño total de las tenencias del Grayscale ETH Fund ha cambiado a 3,1521 millones de ETH: según los datos de KingData, el Grayscale ETH Fund ha reducido sus tenencias en 215,87 Ethereum, y el tamaño total de las tenencias del fondo se ha convertido en 3,1521 millones de ETH . Nota: Grayscale aún no está abierto para el canje, y la ligera reducción puede deberse al ajuste del contenido de divisas por acción y la deducción de las comisiones de gestión. [2021/7/10 0:41:43]

En el ataque, los piratas informáticos idearon un sofisticado ataque de phishing para infiltrarse en los sistemas del intercambio de criptomonedas, creando una empresa falsa que afirmaba ofrecer una criptomoneda automatizada llamada "Worldbit-bot". de los empleados. Más tarde también afirmaron estar vendiendo su producto de software de robot comercial y ofrecieron a los empleados de DragonEx una versión de prueba gratuita del software. Los piratas informáticos implementaron un código malicioso en el software y lograron obtener acceso a la computadora que contenía la clave privada de la billetera, que finalmente lograron robar y robar millones de dólares en criptomonedas.

En el pasado, el phishing solo se basaba en correos electrónicos o sitios web pequeños, pero ahora, con más recursos y tiempo, los piratas informáticos pueden diseñar esquemas de phishing más sofisticados e incluso tener una comprensión muy profunda del ecosistema de criptomonedas.

Después de que los piratas informáticos de hoy roben fondos de los intercambios de criptomonedas, no dejarán el uso de técnicas complejas de lavado de dinero, como mezcladores, para "liquidar" y retirar rápidamente la criptomoneda robada, sino que almacenarán los fondos en sus propias billeteras (generalmente en un año a un año y medio), y luego, después de que todos se olvidan gradualmente, los fondos robados se transfieren a intercambios de criptomonedas con requisitos KYC más bajos, y se ocultan del cielo.

No solo eso, los piratas informáticos están más dispuestos a convertir las criptomonedas robadas en efectivo, incluso si este método necesita esperar más tiempo, debe pasar por intercambios de criptomonedas y es fácil de rastrear, pero el uso de mezcladores en realidad no es ineficiente. Tomemos como ejemplo al hacker más notorio, Lazarus Group, que transfirieron el 48% de los fondos robados a las billeteras CoinJoin en 2019, pero aproximadamente la mitad de los fondos aún estaban almacenados en las billeteras originales de los piratas informáticos.

En 2019, los piratas informáticos trasladaron los fondos robados a los servicios de liquidación (principalmente intercambios de criptomonedas) a un ritmo mucho más rápido. También tomando como ejemplo a Lazarus Group, el grupo de piratas informáticos tardó hasta 500 días en transferir los fondos robados de la billetera privada inicial al servicio de liquidación en 2018, pero en 2019, solo tardaron 250 días, o incluso Tardaron solo 60 días para dos ataques para mover todos los fondos robados a los servicios de compensación (aunque algunos de esos fondos quedaron sin gastar), y otros grupos de hackers están comenzando a seguir esta tendencia.

A medida que la tasa de lavado de dinero se vuelve más rápida, también aumenta la presión sobre las agencias de inteligencia y los intercambios de criptomonedas para que actúen más rápido cuando son atacados por ciberdelincuentes.

A medida que los piratas informáticos continúan cambiando sus estrategias de ataque, los intercambios de criptomonedas deben mantenerse al día para estar un paso por delante de los piratas informáticos. Para los intercambios de criptomonedas, lo mejor que se puede hacer es tener cercas que aseguren que las transacciones sospechosas se marquen antes de que se completen, al mismo tiempo que se toman medidas para evitar que los empleados descarguen archivos maliciosos que podrían comprometer su red y permitir que los piratas informáticos accedan a los intercambios. claves privadas El software, incluso si es atacado, puede informarlo a la policía de inmediato y proporcionar información clave, incluida la dirección donde se transfieren los fondos robados.

Si bien los piratas informáticos comenzaron a usar mezcladores como una cohabitación para ofuscar las rutas de transferencia de fondos robados, los intercambios de criptomonedas en realidad podrían detener algunas de estas transacciones de retiro y ayudar a las fuerzas del orden público a recuperar los fondos robados al detener las transacciones sospechosas de los mezcladores.

Finalmente, debemos alentar la cooperación transfronteriza entre las fuerzas del orden en diferentes países, porque cuanta más información se comparta, más ayudará a obtener el movimiento de los fondos robados de manera oportuna, para que los piratas informáticos no puedan transferir dinero a los mezcladores. o Los requisitos de KYC son relativamente bajos. Bajos en los intercambios de criptomonedas.

Parte de este artículo está compilado de Chainalysis

Tags:

El "tiempo" es un tema eterno en los tiempos cambiantes. Se han producido debates sobre el tiempo en blockchains y otros sistemas distribuidos. El tiempo conecta procesos y nodos.

La computación cuántica es una nueva forma de procesar datos y resolver problemas que utiliza los principios de la mecánica cuántica, a diferencia de la computación clásica. Hace diez años.

La tecnología Blockchain está revolucionando las industrias cada día que pasa. Permite que todos, desde los grandes bancos hasta millones de personas.

Golden Finance Blockchain Noticias del 28 de enero La empresa de análisis de cadenas de bloques Chainalysis publicó recientemente el "Informe de delitos criptográficos de 2020" (Informe de delitos criptográficos de 20.

Título original: "Zhu Jiaming: Repensar la cadena de bloques industrial" Inteligencia, Internet de las cosas, etc. Por lo tanto, ZincLink cree que en la era 2.0 de blockchain industrial.

El 21 de enero, Baidu lanzó una versión beta de la cadena de bloques "Xuperchain" para la implementación de aplicaciones distribuidas. Xuperchain se define como la infraestructura de la cadena de bloques.

A juzgar por varios signos, el camino de desarrollo de la industria blockchain en el país y en el extranjero ha mostrado una diferenciación obvia, especialmente en comparación con Europa y los Estados Unidos.