BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%En la actualidad, las tecnologías emergentes como big data, computación en la nube, Internet de las cosas, inteligencia artificial y blockchain están emergiendo constantemente, y la ola de la economía digital está barriendo el mundo, convirtiéndose en una nueva fuerza impulsora para el crecimiento económico en una nueva ronda de revolución tecnológica y transformación industrial. Con el vigoroso desarrollo de la economía digital, los datos se están deshaciendo gradualmente de los simples símbolos digitales originales y se están transformando en una nueva generación de factores de producción después de la tierra, la energía, la población y los alimentos.Como una ventana de mapeo entre el mundo real y el digital mundo, contiene El enorme valor se ha convertido en una parte clave de la economía digital.

Sin embargo, en comparación con el continuo reconocimiento del valor de las aplicaciones de datos, la cuestión de la privacidad de los datos se ha vuelto cada vez más importante y la cuestión de cómo proteger la privacidad de los datos de los usuarios debe resolverse con urgencia. Los expertos de la industria creen que la computación privada es la "clave" para resolver este problema.

En los últimos años, la investigación tecnológica convencional sobre informática de privacidad ha surgido como hongos. Todas las partes parten de ciertos medios técnicos de informática de privacidad para discutir la viabilidad técnica y la mejora del rendimiento existente, pero los informes de investigación técnica sistemáticos aún son raros. En este contexto, el "Informe de desarrollo de tecnología informática de privacidad" fue publicado conjuntamente por Sina Finance, Securities Daily y Shenzhen Information Service Industry Blockchain Association, escrito por Matrix Element y Gyro Research Institute. El informe aborda la privacidad tanto desde el punto de vista comercial como técnico. Informática realiza un análisis en profundidad y presenta el panorama de la informática de privacidad desde múltiples dimensiones, como el desarrollo de la informática de privacidad, la introducción de las principales tecnologías informáticas de privacidad, la introducción de proyectos técnicos y los escenarios de aplicación de la informática de privacidad, y explica en detalle las oportunidades. y desafíos de la informática de privacidad en la era digital. Su objetivo es atraer a más entusiastas de la tecnología para que participen en el intercambio técnico de la informática de privacidad y, al mismo tiempo, permitir que el público tenga una comprensión más clara de la tecnología de informática de privacidad y promover la aplicación de la tecnología de informática de privacidad en la computación en la nube, Internet de las cosas, aplicaciones de tecnología de inteligencia artificial y blockchain.

Los siguientes son los aspectos más destacados del informe:

La integración de la informática de privacidad y la alta tecnología trae "cuatro ventajas" y una brillante perspectiva de mercado

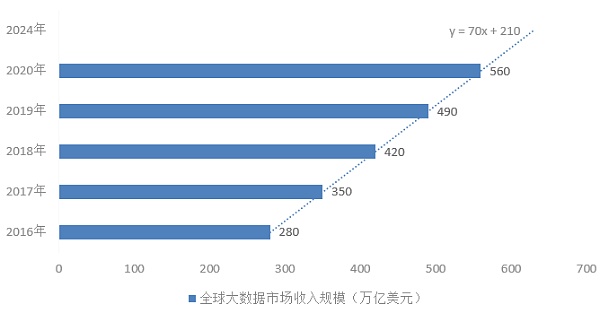

En el contexto de la progresiva digitalización de la sociedad, está surgiendo el papel clave de la tecnología informática privada. Según el informe de Statista, los ingresos del mercado mundial de big data alcanzarán los 56.000 millones de dólares estadounidenses en 2020, el doble que en 2016. En el futuro, el mercado de big data mostrará una tendencia de desarrollo constante y se espera que la tasa de crecimiento aumente. alcanzar alrededor del 14%. En el período de pronóstico de ingresos 2018-2020, Statista predice que mantendrá una tasa de crecimiento anual de alrededor de 7 mil millones de dólares estadounidenses, con una tasa de crecimiento compuesta anual promedio de alrededor del 15,33%.

La institución de inversión coreana KB Securities y SK C&C han llegado a una cooperación en la construcción de infraestructura de activos digitales: el 26 de julio, la institución de inversión coreana KB Securities anunció que cooperará con SK C&C, un proveedor de servicios de TI del Grupo SK de Corea del Sur. , para construir una infraestructura relacionada con los activos digitales para cooperar. A través de esta asociación, KB Securities trabajará con SK C&C para desarrollar una plataforma de emisión de tokens de seguridad basada en activos reales (ST0), así como también desarrollar infraestructura y elementos técnicos para construir una plataforma de activos digitales. KB Securities ha establecido un departamento dedicado a promover el negocio de activos digitales y está promoviendo el establecimiento de infraestructura y modelos comerciales relacionados. (Agencia de noticias Yonhap) [2022/7/26 2:38:31]

Fuente: "Libro blanco de Big Data (2019)"

A partir del análisis de la identidad digital, la principal aplicación de la informática de privacidad, el tamaño del mercado de la informática de privacidad aún no debe subestimarse. Según el último informe de la plataforma de inteligencia e investigación de mercado MarketsandMarkets, el tamaño del mercado global de soluciones de identidad digital alcanzó los 13 700 millones de USD en 2019 y se espera que crezca hasta los 30 500 millones de USD en 2024, con una tasa de crecimiento anual compuesta de 2019-2024. .tasa (CAGR) de 17.3%.

El informe señaló que la informática de privacidad se puede combinar con inteligencia artificial, cadena de bloques, big data y otras tecnologías de alta tecnología, y la selección de tecnología se puede realizar de acuerdo con escenarios de aplicación específicos para resolver problemas prácticos. Aporta cuatro ventajas muy significativas.

Uso: Mejorar la titularidad de los datos personales y realizar el uso de los datos bajo el mecanismo de autorización.

Seguridad: reduzca el riesgo de fuga de datos empresariales y resuelva fundamentalmente el problema de la fuga de datos causada por la recopilación directa de información del usuario por parte de las empresas.

Monetización: impulsar la realización de los datos del usuario, cumplir con el intercambio de datos entre múltiples partes bajo la premisa de la protección de la privacidad y obtener los incentivos económicos correspondientes.

Flujo: facilite el flujo de datos institucionales, rompa las "islas de datos" y maximice el valor de los datos empresariales e institucionales.

"Escuelas" informáticas de privacidad Muchas criptografías son el motor central que impulsa la tecnología informática de privacidad

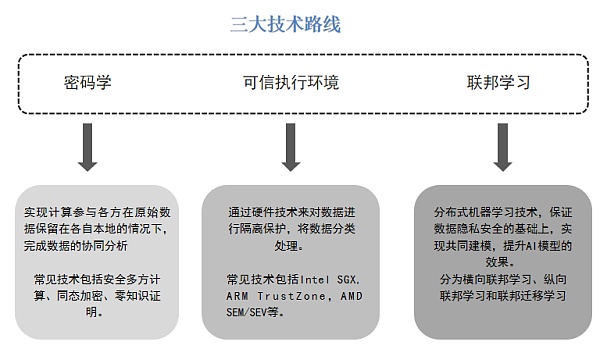

El informe señaló que, desde la perspectiva de la teoría técnica, la informática de privacidad se divide principalmente en tres rutas técnicas principales, a saber, criptografía, entorno de ejecución confiable y aprendizaje federado.

La criptografía es una tecnología informática de privacidad representada por Computación segura de múltiples partes, Cifrado homomórfico y Prueba de conocimiento cero.

El Trusted Execution Environment (TEE) utiliza tecnología de hardware para aislar y proteger datos y clasificarlos. En una UCP que soporte TEE, existirá un área específica, que se utiliza para brindar un espacio más seguro para la ejecución de datos y códigos, y para garantizar su confidencialidad e integridad.

El aprendizaje federado es una tecnología de inteligencia artificial emergente que ha surgido en los últimos años. Fue propuesta por primera vez por Google en 2016. Su objetivo de diseño es garantizar la seguridad de la información durante el intercambio de big data, proteger la privacidad de los datos personales y de los terminales y garantizar el cumplimiento legal. Bajo la premisa de realizar aprendizaje automático eficiente entre múltiples participantes o múltiples nodos de cómputo.

Es innegable que, aunque existen diferencias en las rutas de la tecnología informática de privacidad, la criptografía sigue desempeñando un papel importante en la informática privada, y los resultados de la investigación de la teoría de la criptografía también afectan el progreso de la tecnología informática privada.

Las leyes de protección de la privacidad de datos son cada vez más sólidas y las especificaciones técnicas son un requisito previo necesario para el desarrollo de la industria.

El informe mencionó que la informática de privacidad, como tecnología destinada a la seguridad de los datos, tiene una alta complejidad técnica e involucra a una amplia gama de industrias. El grado de gobernanza y estandarización de los datos es la clave para el desarrollo a largo plazo de la tecnología.

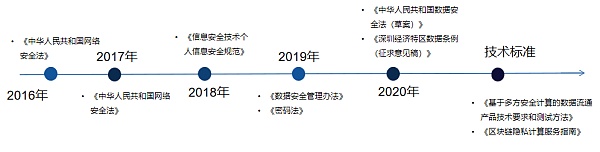

En los últimos años, con el creciente énfasis del público en la privacidad, se han emitido una serie de leyes y reglamentos en todo el mundo para la protección de la privacidad de los datos, y el sistema legal se ha vuelto cada vez más sólido y estandarizado. En el ámbito internacional, además del conocido Reglamento General de Protección de Datos (GDPR), la Organización Internacional para la Estandarización ISO ha emitido una serie de normas y especificaciones relacionadas, incluida la ISO/IEC 29100 "Marco de protección de la privacidad", ISO/IEC 29101 "Arquitectura del sistema de privacidad", ISO/IEC 29190 "Modelo de evaluación de la capacidad de privacidad", ISO/IEC 29134 "Evaluación del impacto de la privacidad", ISO/IEC29151 "Pautas de protección de información de identificación personal".

A nivel nacional, la "Ley de seguridad de la red de la República Popular China" implementada en 2017 enfatiza la protección de la infraestructura y la información personal. Las "Especificaciones de seguridad de la información personal de tecnología de seguridad de la información" implementadas en 2018 aclaran los requisitos de cumplimiento para que las empresas recopilen, usen y compartan información personal desde la perspectiva de los estándares nacionales. En julio de 2020, la Oficina Municipal de Justicia de Shenzhen promulgó el "Reglamento de datos de la zona económica especial de Shenzhen (borrador para comentarios)", que es el primer documento gubernamental que implementa los datos como factor de producción. Tiene un fuerte significado simbólico y un valor extremadamente alto. . Recientemente, la "Ley de Seguridad de Datos de la República Popular China (Proyecto)" puso fin a la solicitud de opiniones. El proyecto aclaró las obligaciones de protección de seguridad de datos de las organizaciones e individuos que realizan actividades de datos, e implementó medidas específicas para apoyar y promover la seguridad de datos. responsabilidades de protección.

Además, unidades como el Instituto de Tecnología de la Información y la Comunicación y el Instituto de Estándares Eléctricos también han liderado sucesivamente la formulación de estándares relacionados con la informática privada, incluidos "Requisitos técnicos y métodos de prueba para productos de circulación de datos basados en informática segura de múltiples partes". ", "Guía del servicio informático de privacidad de Blockchain", etc.

En la actualidad, las leyes y regulaciones relacionadas con la informática de privacidad aún se están mejorando. Es previsible que el diseño de alto nivel continuamente optimizado y los estándares técnicos gradualmente estandarizados impulsen una nueva vitalidad a la industria de la informática de privacidad.

Los productos informáticos de privacidad están entrando gradualmente en el mercado para competir por las aplicaciones comerciales es la clave

El informe señaló que en el mercado actual han aparecido muchos productos informáticos de privacidad o marcos técnicos conocidos, incluido Rosetta, un marco de código abierto para el aprendizaje automático de privacidad para desarrolladores de IA lanzado por Matrix Element; Ant Chain Moss lanzado por Ant Financial Multi- plataforma informática segura de la fiesta; arquitectura informática general de Baidu basada en un entorno de ejecución confiable: MesaTEE, etc.

Las aplicaciones comerciales son el "único estándar" para probar la solidez del producto. La informática de privacidad puede realizar cálculos y análisis de datos al tiempo que garantiza la seguridad y privacidad de los datos originales. Hay una amplia gama de escenarios de aplicación en muchas industrias, como asuntos gubernamentales, finanzas, medicina atención, transporte y seguridad.

Tomando como ejemplo la aplicación médica y de salud del informe, a través de la informática multipartita segura y otros métodos de protección de la privacidad, se puede completar un análisis estadístico de datos eficiente e incluso el aprendizaje automático sin que los datos abandonen el dominio privado. De hecho, en el campo de la biomedicina, la computación privada ha aterrizado poco a poco. En términos de análisis conjunto de datos, los datos genómicos, los datos de imágenes médicas y los datos clínicos han comenzado a compartirse y calcularse de manera segura y confiable en algunos proyectos innovadores. Además, el uso de tecnología informática de privacidad (informática segura de múltiples partes, recifrado de proxy, etc.) para lograr el intercambio entre dominios de registros médicos electrónicos de pacientes también es una solución eficaz para los puntos débiles de las islas de datos hospitalarios.

Es previsible que la computación en la nube, Internet móvil (Internet de las cosas), inteligencia artificial, blockchain, estos elementos técnicos y elementos de datos estén interconectados y profundamente integrados, lo cual es una tendencia inevitable del desarrollo industrial. En el futuro, con la continua explosión de nuevas necesidades comerciales relacionadas con la privacidad, la continua retroalimentación y expresión del mercado, el establecimiento gradual de un sistema legal y regulatorio para compartir y circular información privada, computación privada y criptografía ganará nuevo impulso y seguir evolucionando.

Tags:

Esta mañana, el proyecto DeFi HotdogSwap realizó un "buceo alto" para nosotros solo unas horas después de su lanzamiento. Imagen de uniswap.infoComo se muestra en la figura anterior.

Sushi estimuló el mercado DeFi y también tiene una rica trama de proyectos mineros. El día 10 de anoche se realizó la migración de activos.

Muchas monedas han hecho una corrección profunda.

En la actualidad, las tecnologías emergentes como big data, computación en la nube, Internet de las cosas, inteligencia artificial y blockchain están emergiendo constantemente.

Colección Golden Haowen | Selección de proyectos DeFi de alta calidad Colección de tutoriales de mineríaLa minería de liquidez de DeFi se ha vuelto muy popular.

El pasado fin de semana, junto con el "disparo y la caída vertiginosa" de los precios, se resolvió el control de la estrella de DeFi, Sushi. El 6 de septiembre, el fundador de SushiSwap, Chef Nomi.

Recientemente, amigos en el círculo de moneda virtual enviaron mensajes privados desde el hogar y el extranjero para preguntar: En China.