BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%La criptografía es una intersección de las matemáticas y la informática. Hay dos aplicaciones principales: una es la comunicación cifrada, la otra es la firma digital.

Una firma digital es similar a una firma de papel y lápiz y se puede utilizar para autenticar la identidad del firmante. La criptografía se usó principalmente en el campo militar en los primeros días. Con el desarrollo de Internet, también se ha utilizado ampliamente en campos civiles relacionados con el comercio electrónico, los pagos bancarios y los derechos de autor digitales.

En los últimos años, con el auge de la cadena de bloques y las criptomonedas, el desarrollo de la criptografía ha entrado en una nueva etapa. La capa inferior de la cadena de bloques es la tecnología criptográfica, pero también implica la economía.

Criptografía en Internet

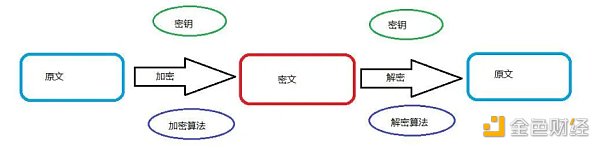

La criptografía incluye: cifrado, descifrado, texto cifrado y claves. Por ejemplo, si A envía un archivo secreto a B, el archivo se convierte primero en texto cifrado a través de un algoritmo de cifrado.El texto cifrado es un contenido aparentemente incomprensible. Después de recibir el texto cifrado, B puede convertir el texto cifrado en datos a través del algoritmo de descifrado correspondiente.

Presidente de la SEC: La SEC se "centrará en los inversores" en la regulación de las criptomonedas: según las noticias del 4 de febrero, el presidente de la SEC, Gensler, dijo que la SEC se "centrará en los inversores" en la regulación de las criptomonedas. El texto legal sobre el poder de la SEC para regular Los intercambios de moneda digital son claros. (Diez de oro) [2022/2/4 9:30:03]

Entonces, ¿cuál es la clave? De hecho, hay dos elementos en el proceso de las operaciones de cifrado y descifrado, uno es el algoritmo y el otro es la clave, que se llama clave en inglés. La clave es un pequeño dato que participa en el proceso de operación de cifrado y descifrado.

Los algoritmos de cifrado y descifrado actualmente populares son generalmente públicos, porque si no son públicos, nadie se atreve a usarlos por temor a las puertas traseras. Por lo tanto, la seguridad de la información radica completamente en la clave que posee el encriptador y el desencriptador.

Por ejemplo, en el cifrado César, César quiere enviar una carta secreta a su general. El algoritmo utilizado por César es mover las letras hacia atrás un cierto número de dígitos en orden alfabético. Se convierte en D, y nadie puede entender el texto cifrado generado.

El algoritmo en este proceso es "letra compensada", y la clave es 3. Una vez que el general recibe el texto cifrado, se puede descifrar de acuerdo con el mismo algoritmo y deducción de clave.

Con el auge de la revolución eléctrica, se inventaron dispositivos de hardware dedicados al cifrado. Pero el verdadero gran desarrollo de la criptografía se produjo después del surgimiento de las computadoras, especialmente de Internet.

Ejecutivo del Banco de Pagos Internacionales: la red de Bitcoin podría colapsar pronto debido a un ataque: El 28 de enero, Austin Carstens, ejecutivo del Banco de Pagos Internacionales (BIS), advirtió que Bitcoin se está acercando al riesgo de un colapso total. En su opinión, a medida que Bitcoin se acerca a su suministro máximo de 21 millones de monedas, aumenta la vulnerabilidad de la red a los ataques. Sugirió que los bancos centrales de todo el mundo asuman la responsabilidad de emitir monedas digitales. (fxstreet) [2021/1/28 14:13:25]

En la era de Internet, toda la información se transmite en áreas públicas, y cualquiera puede interceptar nuestros datos, por lo que el cifrado antes de la transmisión de datos es particularmente importante. La criptografía contemporánea también se desarrolla en este contexto, por lo que la criptografía contemporánea se conoce como "Criptografía en Internet".

¡No hay contraseñas indescifrables! En teoría, cualquier contraseña puede descifrarse mediante una búsqueda de fuerza bruta. Los algoritmos de cifrado en Internet son todos públicos, por lo que también quedan claras algunas características de la clave, como el número total de bits.

Usar la búsqueda de fuerza bruta de la computadora para descifrar es un método de ataque fácil de pensar.

Esto plantea un requisito básico para el diseñador del algoritmo de encriptación, es decir, el algoritmo debe garantizar una dificultad computacional suficiente, de modo que el tiempo que lleva descifrar la contraseña sea inaceptable, por ejemplo, 10.000 años. No hay contraseñas que no se puedan descifrar, solo contraseñas que son difíciles de descifrar A medida que la velocidad informática de las computadoras continúa aumentando, los algoritmos de cifrado también deben iterarse continuamente.

La centralidad de la criptografía de clave pública

La criptografía contemporánea se divide en dos sistemas: cifrado simétrico y cifrado asimétrico. Entre ellos, el cifrado asimétrico también se denomina cifrado de clave pública, que es la tecnología central de la criptografía.

Tanto el cifrado como el descifrado tienen participación de clave, si se utiliza la misma clave para el cifrado y el descifrado, es una tecnología de cifrado simétrico, de lo contrario, es una tecnología de cifrado asimétrico.

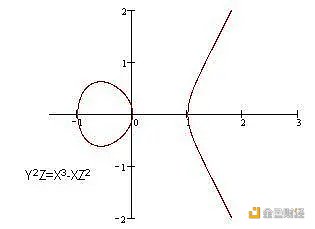

El método específico consiste en generar primero un par de claves, una de las cuales es una clave pública, Public Key, que puede revelarse a cualquier persona, y la otra es una clave privada, Private Key, que debe mantenerse estrictamente confidencial. El remitente primero obtiene la clave pública del receptor y cifra la información con la clave pública.Después de recibir el texto cifrado, el receptor lo descifra con la clave privada para obtener la información.

La razón por la que la clave pública y la clave privada pueden funcionar juntas de esta manera es que son un par por naturaleza y tienen una conexión matemática natural. El método de contacto específico está relacionado con el algoritmo de cifrado específico utilizado.

Hay dos algoritmos más famosos en el cifrado asimétrico, uno es RSA, que es el creador de la tecnología de cifrado asimétrico; el otro es ECC, que es el algoritmo de curva elíptica (Wisdom Chain usa el algoritmo de curva elíptica). ECC es un algoritmo de cifrado más eficiente.

El cifrado simétrico utiliza la misma clave en el remitente y el receptor, por lo que el requisito previo para establecer una comunicación segura es que ambas partes primero deben tener una clave compartida. En ausencia de un canal encriptado, ¿cómo se debe pasar la clave de manera segura a la otra parte?

Esto es muy desafiante en Internet. Por el contrario, la tecnología de encriptación de clave pública necesita compartir la clave pública, por lo que no hay necesidad de preocuparse por la fuga y es relativamente más segura.Además, la tecnología de encriptación de clave pública también ha derivado de la tecnología de firma digital.

Por supuesto, la tecnología de cifrado de clave pública también debe tener en cuenta cuestiones técnicas, como la forma de confirmar el propietario de la clave pública, por lo que existe una agencia emisora de certificados CA.

En general: primero, la criptografía es el estudio de la tecnología de comunicación segura, que debe ser capaz de resistir varios ataques maliciosos. En segundo lugar, la capa inferior de la criptografía son las matemáticas. La seguridad de la criptografía depende de un problema matemático lo suficientemente difícil como para garantizar que sea imposible que una computadora calcule la clave dentro de un período de tiempo aceptable. En tercer lugar, la criptografía contemporánea es criptografía en el entorno de Internet, y la tecnología clave es la tecnología de cifrado de clave pública.

Tags:

El artículo es aportado por el jefe del Grupo de Cocina.

Datos DeFi 1. El valor de mercado total de DeFi: 18,964 mil millones de dólares estadounidenses El auge y la caída de las diez divisas principales por capitalización de mercado, graficado por Jinse Finance.

El precio de Bitcoin superó los $ 18,000 el 18 de noviembre de 2020, lo que provocó un aumento en el sentimiento alcista en los intercambios al contado y de derivados. En el gráfico de precios diario.

La criptografía es una intersección de las matemáticas y la informática. Hay dos aplicaciones principales: una es la comunicación cifrada.

Esta emisión es lanzada conjuntamente por Golden Finance y Bitouq. Actualizaciones todos los miércoles y viernes. Actualizaciones de vez en cuando los fines de semana.La celebridad de Internet número 1 en DeFi.

Durante los últimos 30 días, las 10 DApps más populares en Ethereum colectivamente tenían más de 1 millón de usuarios activos.Las aplicaciones descentralizadas basadas en Ethereum han atraído a más de 1 millón de usua.

Noticias de Rhythm BlockBeats, el 24 de noviembre, el valor total de los tokens bloqueados en DeFi alcanzó un nuevo máximo, pero el aumento en los precios del cifrado oculta una nueva tendencia sorprendente.