BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%

"Si esa cosa parece un pato y camina como un pato, decimos que es un pato".

Muchas personas sostienen esta cita de cierto político.

Como cada uno de nosotros, muchas veces la información que soltamos al mundo exterior se retroalimentará y nos afectará a través de la evaluación externa.

Este principio no solo se aplica a un campo en particular, por el contrario, puede encontrar rastros en todas las cosas.

La cadena de bloques lleva mucho tiempo desarrollándose, pero para muchas personas sigue siendo un lugar extrajudicial donde se esconden estafas, fugas y hackers.

Es difícil que la cognición de las personas se vea influenciada por otra información, por supuesto, esto debe atribuirse a los ataques cada vez más feroces a los proyectos de blockchain.

En los abrumadores incidentes de piratería, la única forma de revertir la ansiedad y la resistencia de las personas a la cadena de bloques es mejorar los estándares de seguridad de la cadena de bloques y establecer un ecosistema de cadena de bloques seguro y saludable.

De la misma manera, cuando toda la cadena de bloques ya no esté enredada en noticias negativas, este "pato" también se convertirá en uno favorable.

Según las estadísticas, la tasa de seguridad de los sitios web y el software en el campo tradicional alcanzó el 97,5 % en 2020, y el activo que más perdió estuvo cerca de los 50 000 RMB.

En el campo de la cadena de bloques, la tasa de seguridad de los contratos inteligentes y los nodos relacionados es solo del 89 %, y las pérdidas suelen oscilar entre 6 y 60 millones de RMB. Este es un activo altísimo que no puede ser transportado por varios camiones grandes.

Una pérdida de activos en el campo de la cadena de bloques puede ser más de mil veces la pérdida de activos en la red tradicional.

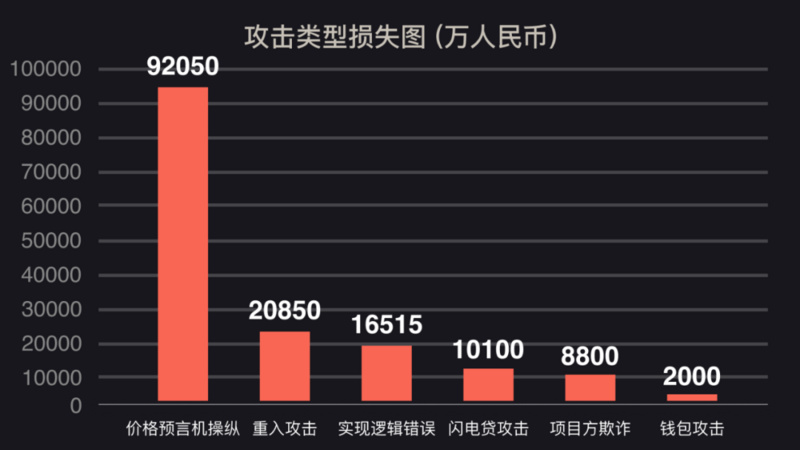

Entre los 23 proyectos de cadena de bloques analizados, hubo 8 eventos de ataque causados por errores de lógica de implementación, 5 eventos de manipulación del oráculo de precios, 4 eventos de fraude de parte del proyecto, 3 eventos de ataque de reentrada y eventos de ataque de préstamo flash. 2 casos y 1 caso de billetera ataque.

Beijing Lize Financial Business District crea un ecosistema de aplicación de moneda digital para impulsar el desarrollo del sur de la ciudad: el 29 de julio, Beijing lanzó oficialmente el "Plan de acción para promover el desarrollo de alta calidad en el área sur de la ciudad (2021 -2025)”, proponiendo construir un nuevo centro financiero Construirá una zona de demostración de innovación tecnológica financiera con un sistema industrial adjunto al núcleo, tecnología y servicios profesionales. En los próximos cinco años, Lize Financial Business District acelerará la creación de una tecnología de moneda digital y un ecosistema de aplicaciones, y promoverá plenamente el desarrollo del sur de la ciudad. El diseño de alto nivel y la investigación básica de la moneda digital también se seleccionan aquí, y el Instituto de Investigación de Moneda Digital del Banco Popular de China se encuentra en Lize. Esto ejercerá un efecto impulsor y promoverá el diseño de Lize de la cadena de la industria financiera digital. "Lize Financial Business District creará una tecnología de moneda digital y un ecosistema de aplicaciones, construirá un parque de demostración de tecnología financiera digital, se centrará en áreas clave como activos digitales, moneda digital y supervisión digital, y formará un área líder para el desarrollo de la tecnología financiera digital. grupos en la ciudad", dijo Li Ze Han Jing, subsecretario del Comité de Trabajo del Distrito Comercial Financiero. En la actualidad, Lize y el Instituto de Investigación de Moneda Digital han establecido conjuntamente el Centro Nacional de Pruebas de Tecnología Financiera Digital y cooperarán para construir un parque de demostración de tecnología financiera digital. Se implementarán varios escenarios de aplicaciones financieras digitales, incluida la moneda digital, en Lize. Uno después del otro. (Diario de la Juventud de Beijing) [2021/8/1 1:27:42]

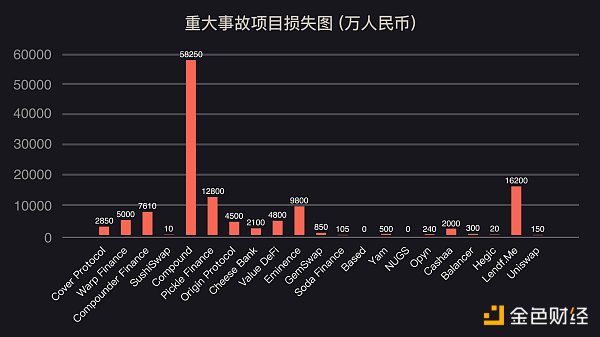

Tabla 1: Lista de los principales proyectos de accidentes de blockchain en 2020

Figura 1: Mapa de pérdidas de proyectos de accidentes importantes de blockchain en 2020

El atacante prometió y recuperó repetidamente el contrato inteligente del proyecto, lo que desencadenó la operación de acuñación de tokens y emitió infinitamente tokens de Cover, lo que provocó el colapso del precio de los tokens de Cover.

Además, el atacante también acuñó la participación de DAI-ETH LP por un valor aproximado de 39,9 millones de RMB, y la ganancia de aproximadamente 6,5 millones de RMB fluyó hacia el LP de uniswap y sushiswap.

Después de una cuidadosa verificación de que estas transacciones eran operaciones internas, el propietario del proyecto transfirió una gran cantidad de tokens a su propia cuenta.

La máquina de oráculo de precios de Coinbase que utilizó experimentó enormes fluctuaciones en el precio de DAI, lo que resultó en la liquidación de aproximadamente 582,5 millones de RMB en activos.

El atacante aprovecha la laguna en el contrato que no verifica si el contrato Jar externo es legal.

El atacante explota la vulnerabilidad de reingreso en la función mintMultiple() en el contrato para aumentar los fondos prestados del préstamo flash como palanca para expandir los ingresos del ataque. El proyecto terminó perdiendo alrededor de 45 millones de yuanes.

Los atacantes atacan manipulando la cantidad de tokens en el grupo de liquidez y utilizando el oráculo de reinicio para aumentar el precio de los certificados de liquidez Uniswap LP.

El atacante usó la máquina del oráculo de precios de Curve en el proyecto para manipular la vulnerabilidad de cálculo de precios del token de la máquina del oráculo a través de préstamos rápidos para atacar.

Luego, el pirata informático intercambió los tokens AXN por Ethereum en el intercambio Uniswap y repitió el proceso hasta que se agotó el Ether para el par comercial ETH-AXN en Uniswap y el precio del token AXN cayó a 0.

Según el informe oficial, después de calcular los 13 millones de USDC y los 110 000 USDT devueltos al proyecto por el atacante, la pérdida total superó los 200 millones de RMB.

El 29 de septiembre de 2020, el atacante usó un programa de secuencias de comandos para pedir prestados los fondos iniciales a través de préstamos rápidos y aprovechó la vulnerabilidad del modelo Bonding Curve en el proyecto Eminence para comprar y vender repetidamente EMN y eAAVE para obtener ingresos. El proyecto terminó con una pérdida de alrededor de 98 millones de RMB.

El propietario del proyecto sacó todos los certificados de liquidez y los transfirió a sus propias cuentas llamando a la función de puerta trasera EmergencyWithdraw(), y el proyecto final perdió alrededor de 8,5 millones de RMB.

Esta vulnerabilidad permite que cualquier llamante externo liquide por la fuerza la deuda de la víctima llamando a la función de contrato inteligente, ignorando la cantidad de tokens en la deuda de la víctima y transfiriendo los ingresos de la operación de liquidación a su propia dirección de pago.

Al implementar su contrato inteligente, los funcionarios de la Base solo declararon al propietario llamando a la función renunciar a la propiedad en el contrato inteligente, pero no inicializaron el contrato inteligente.

El 12 de agosto de 2020, YAM Finance anunció oficialmente que había descubierto un vacío legal en el contrato inteligente, diciendo que el vacío legal generaría tokens YAM que excedían la cantidad establecida inicialmente, y al calcular el suministro total, daría resultados incorrectos, lo que llevaría a que el sistema reserva demasiadas fichas. El proyecto final perdió alrededor de 5 millones de RMB.

Hubo fallas de seguridad en sus contratos inteligentes que causaron una inflación masiva en su sistema de fichas.

El motivo del ataque es que existe una laguna en la función de ejercicio de Opyn en el contrato inteligente oToken.

Cuando el atacante envía una cierta cantidad de ETH al contrato inteligente, el contrato inteligente solo verifica si la cantidad de ETH es consistente con la cantidad requerida para completar la transacción de futuros, en lugar de verificar dinámicamente si la cantidad de ETH enviada por el atacante es dentro de cada Después de una transacción, sigue siendo igual a la cantidad requerida para completar la transacción de futuros.

Según la descripción en el informe de Cashaa, el atacante controló la computadora de la víctima, operó la billetera Bitcoin de la víctima en Blockchain.info y transfirió BTC a la cuenta del atacante.

Luego use la cantidad mínima de STA (el valor es 1e-18) para recomprar continuamente WETH, y después de cada recompra, use la laguna del contrato de Balancer para restablecer la cantidad de STA internas (el valor es 1e-18), para estabilizar STA precio alto.

Los atacantes continúan explotando las lagunas y usan STA de alto precio para comprar por completo un determinado token (WETH, WBTC, LINK y SNX), y finalmente usan WETH para pagar el préstamo flash, dejando una gran cantidad de STA, WETH, WBTC , LINK y SNX, y transfiera las ganancias ilegales a su propia cuenta a través de uniswap.

Después de que CertiK capturó el ataque de Balancer a las 2 am del 29 de junio, a las 20:00 y a las 23:23 del 29 de junio de 2020, el proyecto Balancer fue atacado nuevamente.

Después de que el atacante tomó prestados y acuñó los tokens del préstamo flash dYdX, obtuvo tokens cWBTC y cBAT a través del préstamo flash uniswap, y luego intercambió los tokens prestados en una gran cantidad en el conjunto de tokens de Balancer, activando así el mecanismo de lanzamiento aéreo del Compound. Protocolo Obtenga los tokens COMP lanzados desde el aire y luego use la función vulnerable gulp () de Balancer para actualizar la cantidad del conjunto de tokens, luego tome todos los tokens y devuelva el préstamo flash.

El atacante es equivalente a aprovechar el modelo financiero del protocolo Compound, los préstamos flash y las vulnerabilidades del código Balancer, creando COMP de la nada.

El 27 de abril de 2020, debido a errores en la implementación del código en el proyecto Hegic, los fondos de los usuarios en el contrato se bloquearon y no se pudieron operar por ningún método. El proyecto final perdió alrededor de 180.000 RMB.

El 19 de abril de 2020, el proyecto Lendf.me sufrió un ataque de reingreso basado en el defecto estándar ERC777. La pérdida final del proyecto fue de unos 162 millones de RMB.

El 18 de abril de 2020, el proyecto DeFi Uniswap fue atacado.

De las estadísticas anteriores, se puede ver que la pérdida total de estos 23 grandes ataques fue de alrededor de 1.800 millones de RMB.

Ha habido estadísticas en el campo de la informática durante mucho tiempo. En promedio, habrá de 1 a 25 errores en cada 1000 líneas de código.

Tags:

Los inversores esperaban los detalles del plan de estímulo económico del presidente electo de Estados Unidos, Joe Biden. Biden dará a conocer un plan de apoyo fiscal el jueves.

Datos DeFi 1. El valor de mercado total de DeFi: 27.395 mil millones de dólares estadounidenses El auge y la caída de las diez principales monedas por capitalización de mercado, Jinse Finance Chart.

Con el desarrollo continuo de la industria benéfica y de bienestar público de China, la cantidad de organizaciones benéficas ha aumentado año tras año.

"Si esa cosa parece un pato y camina como un pato, decimos que es un pato".Muchas personas sostienen esta cita de cierto político.Como cada uno de nosotros.

La comisionada de la Comisión de Bolsa y Valores de EE. UU. (SEC), Hester Peirce.

En la llamada de ganancias del cuarto trimestre de 2020 de JP Morgan Chase.

Según un informe de Reuters, en una reunión en línea reciente, la presidenta del Banco Central Europeo, Christine Lagarde.