BTC/EUR-2.22%

BTC/EUR-2.22% ETH/EUR-3.26%

ETH/EUR-3.26% LTC/EUR-2.4%

LTC/EUR-2.4% ADA/EUR-3.2%

ADA/EUR-3.2% SOL/EUR-3.14%

SOL/EUR-3.14% XRP/EUR-2.16%

XRP/EUR-2.16%Antecedentes

El 27 de enero de 2021, según información de SlowMist District, SushiSwap fue atacado nuevamente, esta vez, el problema fue que el atacante robó la tarifa de transacción del par de transacciones DIGG-WBTC a través de medios especiales. Tras recibir la información, el equipo de seguridad de SlowMist intervino inmediatamente en el análisis de los incidentes relacionados.Los detalles del ataque son los siguientes.

¿Qué es Sushi Maker?

SushiMaker es un componente importante en el protocolo SushiSwap. Se utiliza para cobrar la tarifa de manejo de cada par de transacciones de SushiSwap y, al establecer el enrutamiento de cada token, la tarifa de manejo de diferentes pares comerciales finalmente se convierte en tokens de sushi, que son devuelto a los Titulares de tokens de sushi. Este proceso ocurre en el contrato de SushiMaker.

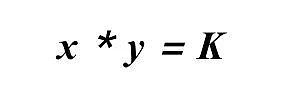

La fórmula del producto constante es muy simple, sin calcular la tarifa de manejo, la fórmula del producto constante es

En otras palabras, cada intercambio en realidad sigue esta fórmula, y el valor K permanece sin cambios antes y después de la transacción. Durante el proceso de intercambio, dado que el valor K debe mantenerse sin cambios, la forma de la fórmula se verá así

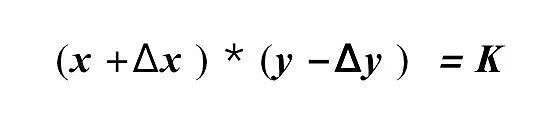

Entre ellos, X representa los tokens vendidos e Y representa los tokens que se comprarán, por lo que la cantidad de tokens que se pueden intercambiar cada vez se verá así (no se demostrará el proceso de derivación específico: D)

De la fórmula se puede ver que cuando el límite superior del monto de intercambio del token de salida Y depende del número de tokens Y, no tiene nada que ver con el número de tokens X. Por el contrario, si el número de tokens X a que se venderá es grande, pero la cantidad de tokens Y es pequeña, por lo que una gran cantidad de tokens X solo se puede intercambiar por una pequeña cantidad de tokens Y, y este precio de intercambio se desviará mucho del precio de transacción normal. el llamado deslizamiento, que es clave para este ataque.

Datos: Las transacciones y el volumen de ballenas DOGE se dispararon al nivel de agosto: Jinse Finance informó que, según las noticias de Twitter de Santiment, después de dos meses, DOGE volvió a la marca de 0.072 USDT. Al mismo tiempo, las transacciones y el volumen de ballenas DOGE se dispararon al nivel de agosto. Además, Santiment señaló que cuando se desacoplan las memecoins, el mercado suele polarizarse. [2022/10/27 11:47:13]

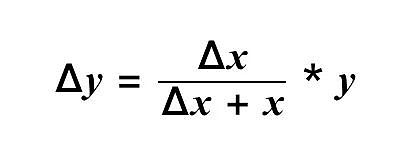

El 30 de noviembre de 2020, SushiSwap tuvo un ataque debido a los problemas de SushiMaker (para obtener detalles, consulte: Un breve análisis del evento de ataque Sushi Swap desde una pequeña perspectiva), este ataque es similar al primer ataque, pero hay diferencias. en el proceso En comparación con el contrato anterior, en el contrato nuevo, la tarifa de servicio encontrará una ruta de intercambio específica para los tokens en diferentes pares comerciales a través de la función bridgeFor durante el proceso de intercambio y luego realizará el intercambio.

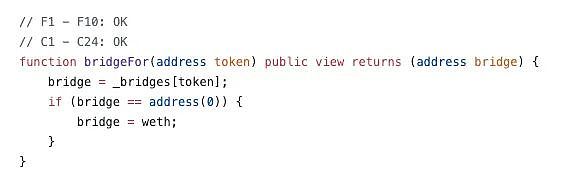

Entre ellos, la lógica de la función brdigeFor es la siguiente:

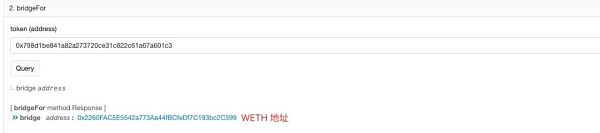

De acuerdo con la lógica de bridgeFor, no es difícil encontrar que si el puente de una moneda específica no se ha configurado manualmente, entonces el puente predeterminado es WETH, es decir, si el puente no está configurado, el valor predeterminado es convertir la tarifa de manejo en WETH. En cuanto a la moneda DIGG, sucede que el puente correspondiente no se ha configurado a través de setBridge.

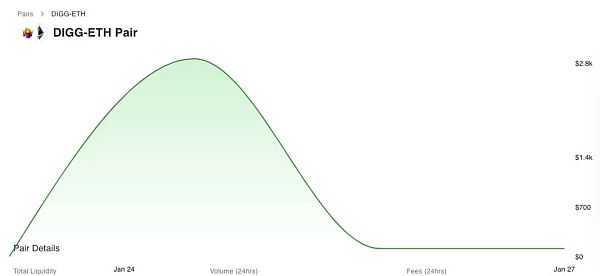

Pero aquí hay otro problema, es decir, durante el proceso de intercambio, si el par de transacciones no existe, el proceso de intercambio fallará. En este ataque, el par de transacciones DIGG-WETH no existía al principio, por lo que el atacante creó previamente un par de transacciones DIGG-WETH y luego agregó una pequeña cantidad de liquidez. Si hay una conversión de tarifa de transacción en este momento, de acuerdo con las características del producto constante mencionado anteriormente, debido a la baja liquidez de DIGG-WETH, es decir, el límite superior de WETH en DIGG-WETH es muy pequeño, y el La cantidad de tarifas de transacción que se convertirán en SushiMaker es relativamente pequeña. Más grande, tal intercambio resultaría en un gran deslizamiento. El proceso de conversión aumentará el precio de WETH a DIGG en el par de transacciones DIGG-WETH, y todos los ingresos por comisiones DIGG de DIGG-WETH se destinarán a la transacción DIGG-WETH. Al observar la liquidez del par comercial DIGG-WETH, la liquidez fue solo menos de $ 2,800 cuando la liquidez era la más grande.Este resultado también se puede verificar mutuamente con la derivación de la fórmula.

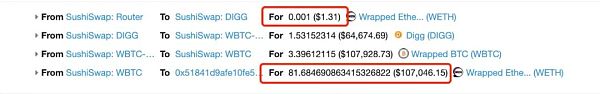

Después de que el atacante completa la conversión de tarifas en SushiMaker, debido a que el precio de WETH a DIGG en el par de transacciones DIGG-WETH ha aumentado, una pequeña cantidad de WETH puede intercambiarse por una gran cantidad de DIGG, y la cantidad de DIGG es exactamente la transacción DIGG-WBTC La mayor parte de los ingresos por comisiones del derecho.

Este ataque es similar al primer ataque de SushiSwap, que consiste en generar ganancias manipulando el precio de intercambio de los pares comerciales. Pero el proceso es diferente. El primer ataque se debió a que el atacante creó un nuevo par comercial utilizando el token LP y otros tokens, y manipuló el precio de este nuevo par comercial manipulando la liquidez inicial para obtener una ganancia. Este ataque DIGG en sí no tiene un par de transacciones. para WETH, pero el atacante creó este par de transacciones y manipuló el precio de la transacción inicial, lo que resultó en un gran deslizamiento durante el intercambio de tarifas. El atacante solo necesita usar una pequeña cantidad de DIGG y WETH. Se pueden obtener enormes ganancias al proporcionar liquidez inicial. .

Los enlaces de referencia relacionados son los siguientes:

Transacción de tarifa de cobro de SushiMaker:

https://etherscan.io/tx/0x90fb0c9976361f537330a5617a404045ffb3fef5972cf67b531386014eeae7a9

Comercio de arbitraje del atacante:

https://etherscan.io/tx/0x0af5a6d2d8b49f68dcfd4599a0e767450e76e08a5aeba9b3d534a604d308e60b

Detalles de liquidez de DIGG-WETH:

https://www.sushiswap.fi/pair/0xf41e354eb138b328d56957b36b7f814826708724

Explicación detallada de Sushi siendo atacado por primera vez:

https://mp.weixin.qq.com/s/-Vp9bPSqxE0yw2hk_yogFw

Por: yudan@equipo de seguridad de niebla lenta

Tags:

En los últimos seis meses, una empresa irrumpió repentinamente en el mundo de los activos digitales.Compró 70 460 bitcoins seguidos y el precio de compra fue de solo USD 15 964. Ahora.

FX168 Financial News (Norteamérica) Noticias El martes (19 de enero), Bitcoin (BTC) subió por segundo día consecutivo, manteniendo un rango de alrededor de $34,000 a $40.

El concepto de NFT (token no homogéneo) se ha desarrollado desde 2017. Un juego de gato encriptado, un desarrollador llamado Dieter y un enorme mercado alcista encriptado.

Antecedentes El 27 de enero de 2021, según información de SlowMist District, SushiSwap fue atacado nuevamente, esta vez.

La estructura de este artículo presenta a Findora en tres oraciones.

Si posee una gigantesca empresa de gestión de activos con un fondo de gestión de 10 000 millones de dólares estadounidenses, que supera el valor de mercado total de Weilai Automobile y 58.com.

Jinjin Finance News, el 17 de enero, el cliente de Ethereum, Nethermind.